Avis du CERTA : CERTFR-2018-AVI-206 : Multiples vulnérabilités dans le noyau Linux de SUSE

Avis du CERTA : CERTFR-2018-AVI-204 : Vulnérabilité dans Drupal

EMEA ISG Index : Fort recul du sourcing traditionnel dans la région EMEA à l'approche du RGPD

L'édition du 1er trimestre 2018 de l'EMEA ISG Index™, publiée par Information Services Group (ISG) révèle que le marché du sourcing en Europe, au Moyen-Orient et en Afrique a nettement ralenti au premier trimestre 2018 alors que les entreprises de cette zone focalisaient leur attention et leurs dépenses discrétionnaires aux préparatifs en prévision de l'entrée en vigueur le 25 mai du Règlement général sur la protection des données (RGPD).

« Un certain degré d'incertitude sur le marché européen continue de pénaliser la demande d'outsourcing », explique Lyonel Roüast, partner et président d'ISG SEMEA. « Un bon nombre d'entreprises accordent toute leur attention aux préparatifs visant à se conformer au RGPD et àéviter les possibles répercussions négatives sur leurs activités, ce qui a pour effet de réorganiser les priorités. La récente faillite du géant du BTP Carillion et l'incertitude financière qui entoure plusieurs grandes sociétés prestataires de services d'outsourcing, largement relayées dans les médias, ont généré une méfiance du marché. »

Le EMEA ISG Index™, qui évalue les contrats d'externalisation d'une valeur supérieure à 4 millions d'euros (ACV), révèle que la valeur annuelle des contrats du marché combiné de la région EMEA au premier trimestre, estimée à 3 milliards d'euros, est en recul de 20% par rapport à la même période de l'année précédente. Cette baisse s'explique par une forte chute de la valeur des contrats de sourcing traditionnel, - 40% malgré une baisse de seulement 3% du nombre total de contrats signés.

Contrairement au sourcing traditionnel, le sourcing as-a-service progresse lui de 40% par rapport à l'année précédente. La valeur annuelle des contrats as-a-service atteint son plus haut niveau jamais enregistré dans la région :1,4 milliard d'euros. Elle représente 46% du marché régional en valeur.

La progression du marché du sourcing as-a-service s'explique surtout par la demande de prestations Infrastructure-as-a-Service (IaaS). Sur les 12 mois, la valeur annuelle des contrats IaaS a progressé de 48% par rapport à la période précédente surpassant largement l'augmentation de 13% des contrats Software-as-a-Service (SaaS).

A l'échelle mondiale, le marché combiné atteint un niveau record de 9,8 milliards d'euros au premier trimestre 2018, porté par les 40% de croissance du secteur as-a-service, dont la valeur annuelle des contrats se chiffre à 4,7 milliards d'euros. Ce résultat trimestriel élevé pour le sourcing as-a-service dépasse de loin les 3 à 3,5 milliards d'euros enregistrés au cours de trois des quatre derniers trimestres, et multiplie quasiment par deux la valeur annuelle des contrats constatée il y a seulement deux ans.

Etat du marché dans les différents pays

Si l'on examine le marché du sourcing traditionnel par secteur géographique, la faible performance des plus gros marchés en Europe, que sont le Royaume-Uni et la région DACH, a tiré le marché vers le bas.

Même si la valeur annuelle des contrats de sourcing traditionnel au Royaume-Uni a progressé de 3% en séquence au premier trimestre, elle accuse une forte baisse de plus de 60% par rapport à la même période de 2017. Même si le nombre de contrats passés sur la période reste stable, la valeur des contrats est elle en nette diminution. La valeur annuelle des contrats au premier trimestre 2018 est la plus basse jamais enregistrée depuis 2010.

La région DACH enregistre une performance trimestrielle morose pour son troisième trimestre consécutif et la valeur annuelle des contrats estimée à 438 millions d'euros est la plus basse enregistrée au cours d'un trimestre depuis début 2014. La baisse de la demande de sourcing traditionnel dans la région DACH se vérifie pour chacun des trois derniers trimestres, impactée par le changement de priorité lié au RGPD et le déploiement de nouvelles technologies.

Le sourcing traditionnel en France montre une croissance robuste au premier trimestre malgré un début un peu tiède par rapport à 2017. La valeur annuelle des contrats a progressé de 30% en glissement annuel, alors que le nombre des contrats a progressé de plus de deux-tiers même si le premier trimestre 2017 était plutôt moyen. La France a beau être toujours un petit marché, sa croissance demeure soutenue au cours des 12 derniers mois.

La région des pays nordiques continue d'afficher une performance trimestrielle quelque peu chaotique avec une progression de 16% de la valeur annuelle des contrats au premier trimestre 2018 et de 45% du nombre des contrats. Malgré une performance inégale, au cours des 12 derniers mois, la région des pays nordiques enregistre une progression de la valeur annuelle des contrats et du nombre des contrats par rapport à la période précédente.

Décomposition par secteurs

Tous secteurs d'industrie confondus dans la région EMEA, la valeur annuelle des contrats as-a-service a progressé au cours des 12 derniers mois. A l'inverse, tous les secteurs affichent une valeur annuelle des contrats de sourcing traditionnel en baisse, à l'exception du secteur des produits de grande consommation.

Le secteur des services financiers atteint 2,9 milliards d'euros au cours des 12 derniers mois, en légère baisse par rapport à la période précédente. La valeur du sourcing as-a-service progresse de 45% au cours de la période, tandis que celle du sourcing traditionnel baisse de 16%.

La valeur annuelle des contrats dans le secteur de la fabrication poursuit son lent déclin. A 1,75 milliard d'euros, elle est en recul de 11% par rapport à la période précédente, mais la valeur annuelle des contrats as-a-service, elle, progresse de 38%.

Le secteur des télécoms et des médias, avec une valeur annuelle des contrats d'1 milliard d'euros au cours des 12 derniers mois, enregistre sa plus forte baisse, de 46% par rapport à la période précédente, malgré une progression de 32% de la valeur annuelle des contrats as-a-service.

Prévisions

Interrogé sur les trimestres à venir, M. Roüast a commenté : « Si le sourcing traditionnel risque de connaître une passe difficile au cours des prochains trimestres, la tendance vers le modèle as-a-service continuera de s'intensifier dans toute l'Europe en 2018. »

Le Groupe Imprimerie Nationale devient IN Groupe

Avec un chiffre d'affaires de 283,2 M€, en hausse de + 28,2 % par rapport à 2016, le Groupe Imprimerie Nationale (à l'actionnariat 100 % étatique) a connu une très belle année 2017 soutenue par d'excellentes performances sur l'ensemble de ses axes de développement. Celles-ci confirment la solidité de son plan stratégie Odyssée 2020, dont l'axe digital en est la pierre angulaire. En adoptant une nouvelle marque et un nouveau territoire de marque, le Groupe lance un message fort sur ses marchés et affirme son positionnement au cœur de l'économie numérique.

Une accélération marquée sur l'ensemble des secteurs d'activités Cette évolution est notamment soutenue par une croissance organique solide à 15 %, en hausse par rapport à l'objectif annoncé et hors acquisition de l'activité Identité et Biométrie de Thales, ainsi que par de beaux résultats réalisés à l'export, en constante augmentation (27 % du CA vs 25 % en 2016).

Évolutions par métier :

Un secteur de l'identité qui confirme sa dynamique de croissance

Avec un CA de 119,5 M€ soit une envolée de + 26,4 %, IN Groupe confirme son leadership sur le secteur de l'identité

sécurisée et signe une année record en matière de production avec plus de 6 M de passeports produits. L'intégration

réussie de l'activité identité de Thales (EBITDA positif dès le 1er exercice) a également permis à IN Groupe de remporter deux contrats importants : la mise en place des e-gates de l'aéroport de Lyon et le renouvellement de la gestion du système d'acquisition biométrique des titres électroniques sécurisés en France.

2017 est aussi dans la continuité du déploiement du Groupe à l'international avec une nouvelle commande pluriannuelle de l'Uruguay, la mise en place de la plateforme ePassport, cartes de séjour, visas et passeports diplomatiques en République de Djibouti et la signature de l'avenant de la CNIe (carte nationale d'identitéélectronique) pour le Maroc. Une croissance à l'international encore renforcée par l'apport d'activités de la branche Identité& Biométrie de Thales, qui a permis au Groupe de s'implanter au Kenya ou en Malaisie.

+ 31 points pour le secteur bancaire

Passant de 34,4 M€à 44,7 M€ en 1 an, la marque SPS, portée par la BU Connect d'IN Groupe, s'affirme comme le leader mondial des solutions Dual contact/sans contact sur le marché des cartes bancaires. Grâce à sa technologie brevetée, la marque SPS d'IN Groupe est reconnue par les acteurs du secteur comme une vraie référence en matière de durabilité, de fiabilité et de maîtrise des coûts.

Les services passent à la vitesse supérieure

Année faste pour le secteur des services qui finit 2017 avec 61,9 M€ de CA soit une hausse de + 67,9 %. Un résultat qui marque le déploiement réussi de plusieurs plateformes e-administration dans le secteur privé et au bénéfice des administrations françaises, comme la plateforme Crit'air, la plateforme macaron VTC et carte professionnelle VTC ou encore la plateforme de délivrance de la nouvelle Carte Mobilité Inclusion. IN Groupe annonce encore la signature du contrat de déploiement de la nouvelle plateforme de cartes d'agents pour le Ministère de la Défense (projet PGCA).

L'activité Identité et Biométrie d'IN Groupe, des savoir-faire complémentaires à haute valeur ajoutée

En mai 2017, IN Groupe rachète l'activité dédiée aux Solutions d'identité biométriques du Groupe Thales. Cette acquisition permet au Groupe de renforcer son leadership en tant que fournisseur de confiance de solutions d'identité biométriques et sécurisées en proposant une offre désormais globale : technologies innovantes, composants, produits, systèmes et services numériques au service des États et des citoyens en France et à l'international. IN Groupe accélère la transformation technologique grâce à la biométrie pour augmenter la sécurité des États et enrichir les services apportés aux citoyens.

Un nouveau territoire de marque pour mieux accompagner les ambitions d'IN Groupe Dans ce contexte porteur, le Groupe initie une démarche de valorisation de son histoire, de ses savoir-faire et de sa capacité d'innovation. Le Groupe adopte ainsi un nouveau territoire de marque, devient IN Groupe et se dote d'une nouvelle signature, fil rouge de sa communication : « Le droit d'être soi ». Le droit de faire valoir ses droits, d'exercer son métier, de circuler librement, d'évoluer dans un monde sécurisé… de vivre dans la confiance au quotidien, tout simplement. Cette nouvelle signature réaffirme l'engagement du Groupe auprès des États et de leurs citoyens : l'identité est un droit, inaliénable, à protéger contre toute monétisation, toute commercialisation, toute restriction d'accès. Au contraire, chacun doit pouvoir s'identifier et avoir les moyens de pouvoir justifier de cette identitéà chaque instant.

16 Mai à 11h00 WEBINAR Sentryo : Analyse des cyberattaques contre les réseaux électriques ukrainiens

Le 23 décembre 2015, le réseau électrique ukrainien a été frappé par une cyberattaque causant l'interruption de fourniture d'électricitéà plusieurs centaines de milliers de foyers. Un an après, le 18 décembre 2016, une nouvelle cyberattaque a causé de multiples pannes de courant dans la capitale ukrainienne. Avec ce webinar et grâce aux recherches menées par le Security Lab de Sentryo, vous découvrirez l'analyse détaillée de ces deux cyberattaques, de leur déroulé et de leurs impacts. Vous découvrirez également les solutions techniques que les opérateurs d'infrastructures critiques peuvent appliquer pour éviter de telles attaques.

Sentryo, pionnier du marché de la cybersécurité des réseaux machine to machine et de l'Internet Industriel, vous invite à suivre sa série de webinars à venir sur des sujets tels que les cyberattaques industrielles les plus courantes, la vulnérabilité de l'Internet Industriel, la détection des APTs, les cyberattaques OT et industrielles et bien plus encore. Accédez aux webinars Sentryo.

Mercredi 16 Mai 2018 à 11h00

Durée : 30 Minutes

La fibre d'Interoute au service du nouveau portail d'information du Vatican

Interoute annonce que son réseau de fibre optique est utilisé par le Secrétariat pour la Communication du Vatican dans le cadre du lancement de son nouveau portail d'information en ligne www.vaticannews.va. Ce portail agrège plusieurs canaux de communications différents (radio, télévision, presse écrite) via une seule interface, afin d'aider l'Eglise dans sa mission d'information de la communauté numérique.

Le site Internet permet aux internautes de rechercher facilement une information, restituée sous forme de contenu multimédia et multilingue, conçu pour s'adapter à chaque appareil. Francisco Massi, Chef de la Direction de la Technologie du Secrétariat pour la Communication du Saint-Siège, déclare : « Repenser le système de communication du Saint-Siège impliquait un changement technologique important pour accompagner la convergence de l'audiovisuel et de l'édition vers le web. En parallèle du portail d'information, nous avons développé d'autres services, et nous sommes en train de travailler sur de nouveaux projets visant à distribuer des contenus multimédias de qualité directement auprès des utilisateurs, comme des documentaires ou d'autres productions importantes. Le réseau de fibre optique d'Interoute fournit l'infrastructure nécessaire à ce projet innovant. »

L'accès direct au backbone numérique d'Interoute, constitué de son infrastructure de fibre optique, est une étape fondamentale dans le bon fonctionnement de ce projet ambitieux, c'est pourquoi l'équipe du Vatican a donné le nom de ‘backbone' à l'ensemble de ce projet. Interoute est le propriétaire d'un réseau privé mondial de fibre optique long de 72 000 km qu'il opère à travers l'Europe. La fibre optique d'Interoute joue un rôle clé dans la transformation digitale de la stratégie de communication du Vatican, en lui donnant accès à une capacité sécurisée, évolutive et haute-performance. Garantissant une expérience utilisateurs de haute qualité pour les personnes voulant accéder au contenu mis en ligne par le Vatican, en particulier pour le contenu audiovisuel nécessitant beaucoup de bande passante, la fibre optique d'Interoute assure une transmission plus rapide et plus fluide des données ainsi qu'une grande résilience sur les longues distances. Le projet s'est illustré par une étroite collaboration entre le Secrétariat et Interoute, liées par un objectif commun de trouver les meilleures solutions dans un cadre strict. Le projet comprenait la pose de câbles réseaux dans l'un des sites les plus religieux, les plus importants sur le plan culturel et artistique au monde, la Cité du Vatican.

Bruno Boucq, Directeur Général France d'Interoute, commente : « Nous sommes honorés d'accompagner le Secrétariat pour la Communication du Saint-Siège en lui faisant profiter de nos dizaines d'années d'expérience. Interoute a construit l'infrastructure backbone pan-européenne qui permet la transformation digitale d'entreprises internationales. Grâce à notre expérience dans la construction et la gestion de l'un des plus grands réseaux d'Europe, Interoute possédait le savoir et la compétence qu'il fallait pour ce projet unique en son genre, respectant les délais de livraison et les contraintes imposées par l'héritage culturel et artistique d'un site de cette importance. »

Shake'Up, le programme start-ups de Wavestone annonce les lauréats de son deuxième appel à projets

Shake'Up, le programme d'accompagnement sur-mesure de start-ups du cabinet de conseil Wavestone, a dévoilé, il y a quelques jours, les lauréats de son 2ème appel à projets. Ainsi, la start-up Transaction Connect rejoindra bientôt le programme, tandis que Isahit et Ermeo sont respectivement récompensés par les prix « coup de cœur » et « synergie commerciale ».

Près de 50 start-ups issues de la Deep Tech mobilisées pour cet appel à projets !

Placé sous le signe de la DeepTech, le 2ème appel à projets de Wavestone a vu 47 start-ups candidater. Un succès pour cette nouvelle édition qui a rassemblé les pépites les plus prometteuses de l'intelligence artificielle et de la Fintech.

Impliqués dans le processus de sélection via la plateforme Kinov, les 15 évaluateurs experts du cabinet Wavestone ont sélectionné sept start-ups : Ermeo, TransactionConnect, ExpertTeleportation, Isahit, PacknDrive, Botfuel et Dataswati, qui ont pu pitcher devant le jury composé des personnalités suivantes :

• Arnaud de la Tour – Founding Partner & Vice President – Hello Tomorow

• François Paulus – Founding Partner – Breega

• Ghislain de Pierrefeu, Reza Maghsoudnia, Gérôme Billois – Directeurs Associés – Wavestone

• Inji Charkani – Chief Innovation Officer – Axa Partners

• Sylvain Tillon – Founding Partner – Tilkee

3 start-ups prometteuses, innovantes et socialement responsables !

• Transaction Connect, la nouvelle pépite de Shake'Up, le programme d'accélération de start-ups de Wavestone

La start-up lauréate, Transaction Connect propose de transformer les cartes bancaires en carte de fidélité ! Ainsi, à chaque fois que les utilisateurs atteignent le seuil de 100 euros d'achats dans le même centre commercial, un pourcentage leur est restitué.

Désormais, les équipes de Transaction Connect seront hébergées et coachées dans les mois à venir au sein du programme d'accompagnement sur-mesure Shake'up. Das ce cadre, la start-up pourra bénéficier du réseau international de Wavestone et des contacts privilégies du cabinet.

Plus d'informations sur : (https://www.transactionconnect.com/)

• Le prix coup de cœur revient à Isahit

Isahit est une start-up socialement responsable d'externalisation des tâches digitales spécialiste de l'impact sourcing. La start-up pourra profiter d'un programme de mécénat de compétences.

Plus d'informations sur : http://www.isahit.com/

• Le prix de la synergie commerciale est décernéà Ermeo

Ermeo propose une solution à destination des techniciens de terrain permettant la digitalisation des processus papiers en formulaires interactifs. Elle permet donc de fournir la bonne information au bon moment et facilite la remontée d'informations directement depuis le terrain. Ermeo pourra bénéficier de l'expertise des consultants Wavestone et de la mise en place d'un plan d'action commerciale sur-mesure.

Plus d'informations sur : http://www.ermeo.com/.

Shake'up : un programme d'accompagnement multiforme au plus près des besoins des start-ups

Les start-ups intégrées au programme bénéficient de la connaissance fine de Wavestone des grands secteurs de l'économie et des défis à relever.

En effet, chaque start-up qui rejoint le programme se voit proposer un accompagnement sur 3 niveaux, adaptéà leur stade de développement et à leurs objectifs stratégiques :

• Un apport d'expertise et de conseils dans leurs problématiques de développement et leurs synergies avec des grands groupes.

• Un hébergement dans les locaux de Wavestone à Paris, (mais aussi potentiellement à Lyon ou à Nantes).

• L'accès à un réseau international avec des bureaux au Luxembourg, Suisse, Belgique, Royaume-Uni, Etats-Unis, Hong-Kong et Maroc, qui représentent de véritables ouvertures sur ces marchés et leurs opportunités. Au-delà, des mises en relation avec des décideurs clés au sein du SBF120 sont possibles, pour mieux comprendre leur fonctionnement, leurs enjeux et envisager des synergies opérationnelles.

Ce programme permet ainsi de développer des liens étroits entre les start-ups, les clients grands comptes et le cabinet, tout en stimulant la culture de l'innovation, l'agilité et l'esprit d'entreprendre au sein du cabinet. Depuis sa création, ce sont maintenant 17 start-ups qui ont bénéficié de cet accompagnement et qui ont pu accélérer leur développement.

Plus d'informations sur le programme Shake'Up : https://www.wavestone.com/fr/offre/...

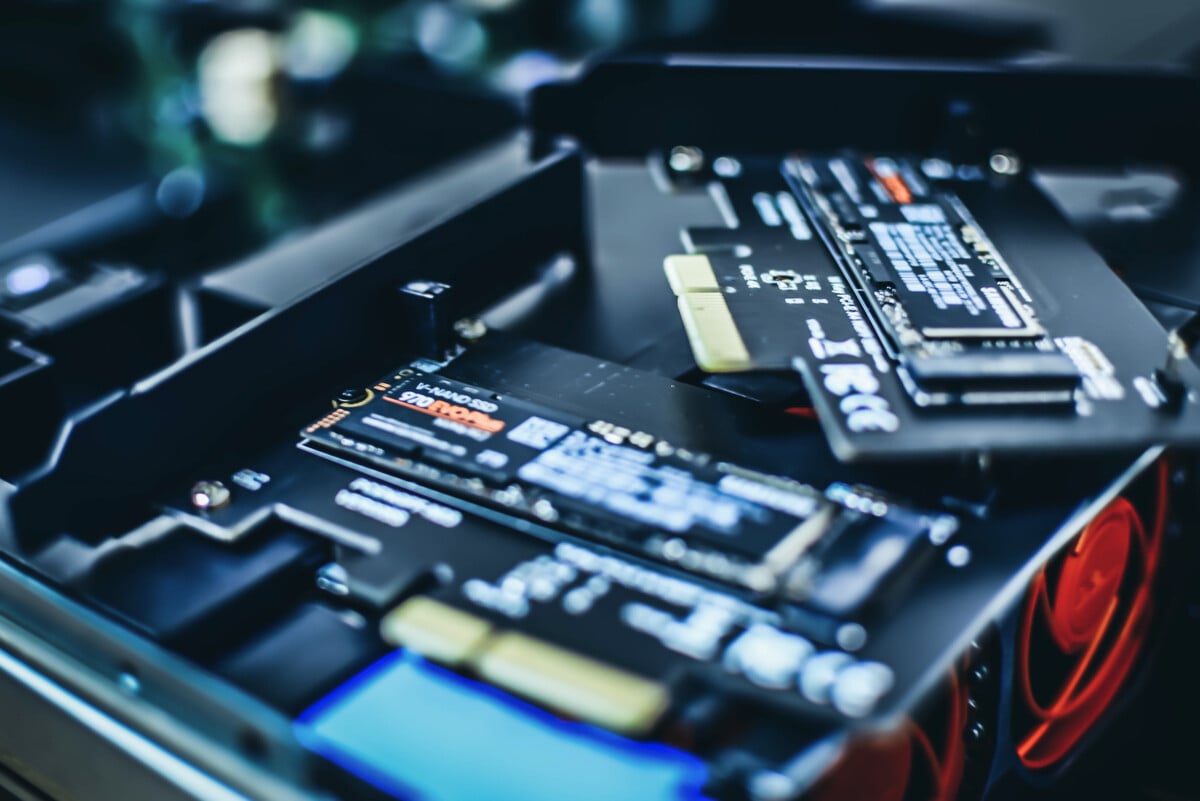

AWS mise sur la sécurité et le contrôle des données dans le Cloud

Depuis son lancement, Amazon Web Services place la sécurité et la confidentialité des données de ses clients au cœur de ses priorités. Qu'ils soient une startup, une grande entreprise ou encore une administration publique, les organisations sont particulièrement attentives aux enjeux d'hébergement et de localisation des données et souhaitent obtenir l'assurance de la part de leurs hébergeurs qu'ils garderont le contrôle de leurs données.

Certains ont fait le choix d'une infrastructure locale qui ne garantit cependant pas une protection optimale des données et peut se montrer contre-productive du fait de sa fragilité face à des menaces telles que l'intrusion, l'erreur humaine ou les malveillances internes. Nombreux sont ceux qui aujourd'hui font le choix du cloud avec une formule alliant efficacité, agilité et innovation. En effet, le cloud permet de bénéficier d'une grande sécurité grâce aux investissements massifs effectués par les fournisseurs pour sécuriser leur infrastructure mais aussi obtenir les certifications nécessaires aux clients selon leur métier. Les économies d'échelles effectuées tant sur la technologie que sur les procédures de sécurité, offrent ainsi un retour sur investissement inédit comparé aux systèmes traditionnels. AWS, par exemple, offre à ses clients plus de contrôle qu'ils ne peuvent avoir sur une infrastructure en propre :  Un accès limité aux données grâce à une conception sécurisée et une expertise de prévention et de détection qui leur permettent de garantir à leurs clients un environnement protégé contre les accès non-autorisés.

Un accès limité aux données grâce à une conception sécurisée et une expertise de prévention et de détection qui leur permettent de garantir à leurs clients un environnement protégé contre les accès non-autorisés.

Une constante mise à jour des mesures de sécurité afin de garantir leur conformitéà chaque niveau de l'infrastructure.

Une constante mise à jour des mesures de sécurité afin de garantir leur conformitéà chaque niveau de l'infrastructure.

Des contrôles physiques de l'infrastructure, ceux d'AWS étant par ailleurs connus pour être parmi les plus rigoureux au monde.

Des contrôles physiques de l'infrastructure, ceux d'AWS étant par ailleurs connus pour être parmi les plus rigoureux au monde.

Une architecture examinée et validée selon des dizaines de cadres de conformité internationaux par des organismes tiers et indépendants.

Une architecture examinée et validée selon des dizaines de cadres de conformité internationaux par des organismes tiers et indépendants.

Une infrastructure agile permettant aux clients de définir des architectures uniques.

Une infrastructure agile permettant aux clients de définir des architectures uniques.

Dans ce cadre, certains clients cherchent aussi à héberger leurs données sur leur territoire. AWS propose ainsi de nombreuses Régions notamment en Europe pour héberger leurs données. AWS a d'ailleurs lancé sa région EU (Paris) le 19 décembre 2017 permettant ainsi à ses clients ayant des exigences en matière de localisation des données d'exécuter des applications et de stocker leurs données en France, avec l'assurance que ce contenu ne sera pas déplacé.

Côté compliance, AWS a annoncé dès le 26 mars la conformité de l'ensemble de ses services au Règlement Général sur la Protection des Données (RGPD) qui entrera en vigueur le 25 mai, afin d'accompagner ses clients dans leur mise en conformité.

Transformation numérique : quel modèle de Cloud adopter ?

À l'heure où la transformation numérique bouleverse les modèles métiers traditionnels, des entreprises de toutes tailles, tous secteurs d'activité confondus, recherchent la meilleure façon de garder le tempo. L'adoption du cloud computing a connu une forte accélération au cours des dernières années, ouvrant aux entreprises la voie à de vastes opportunités d'innovation à condition d'être abordée correctement, de façon sélective et à un rythme approprié. En outre, le cloud fournit aux DSI des options séduisantes alors que leurs priorités financières migrent de la gestion des coûts à leur optimisation.

Mais comment faire le bon choix entre les différents modèles de cloud ? Parmi les solutions disponibles, laquelle permettra à une entreprise de faire effectivement la différence, c'est-à-dire d'augmenter ses recettes, de réduire ses coûts et de gagner des parts de marché ?

Voici les trois principaux modèles de cloud computing que les entreprises peuvent adopter en fonction de leurs besoins métier, de leur profil financier et de la réglementation propre à leur secteur.

Cloud public : un fournisseur de « cloud public » met des ressources à la disposition des utilisateurs, généralement selon un modèle de paiement à l'usage (pay-per-use). Principaux avantages pour l'entreprise : des coûts peu élevés et une grande capacité d'évolution. Il est en effet inutile d'acheter, d'installer, d'exploiter ou d'entretenir des serveurs et autres équipements, et l'entreprise peut développer ses propres applications. Les ressources sont en grande partie mises à disposition «à la demande », ce qui permet de s'adapter très facilement à toute fluctuation du niveau d'activité. Résultat, les utilisateurs bénéficient des économies induites par les activités à grande échelle hébergées par des fournisseurs de cloud public comme Amazon Elastic Compute Cloud (EC2), IBM Blue Cloud, Sun Cloud, Google AppEngine ou Microsoft avec sa plateforme Windows Azure.

Cloud public : un fournisseur de « cloud public » met des ressources à la disposition des utilisateurs, généralement selon un modèle de paiement à l'usage (pay-per-use). Principaux avantages pour l'entreprise : des coûts peu élevés et une grande capacité d'évolution. Il est en effet inutile d'acheter, d'installer, d'exploiter ou d'entretenir des serveurs et autres équipements, et l'entreprise peut développer ses propres applications. Les ressources sont en grande partie mises à disposition «à la demande », ce qui permet de s'adapter très facilement à toute fluctuation du niveau d'activité. Résultat, les utilisateurs bénéficient des économies induites par les activités à grande échelle hébergées par des fournisseurs de cloud public comme Amazon Elastic Compute Cloud (EC2), IBM Blue Cloud, Sun Cloud, Google AppEngine ou Microsoft avec sa plateforme Windows Azure.

Cloud privé : un « cloud privé» fournit un environnement sécurisé où seul le client spécifié peut intervenir. Outre une évolutivité comparable à celle de son homologue public, le cloud privé permet à l'entreprise d'utiliser sa propre infrastructure, selon ses propres conditions, que ce soit en mode local (dans son datacenter) ou en mode externe (colocation, hébergement, etc.). Un cloud privé peut être exploité directement par l'équipe informatique de l'entreprise ou par un tiers spécialisé dans ce type de prestation et qui prendra en charge l'administration des tâches de configuration, de supervision, de sauvegarde et de maintenance. En fonction du secteur d'activité et des réglementations relatives à l'intégrité des données, à la confidentialité et aux périodes d'indisponibilité, un cloud privé permet à l'entreprise de mieux maîtriser ses données et l'infrastructure sous-jacente — seuls ses services seront exécutés et ses données seront stockées dans des « cloud boxes » privées.

Cloud privé : un « cloud privé» fournit un environnement sécurisé où seul le client spécifié peut intervenir. Outre une évolutivité comparable à celle de son homologue public, le cloud privé permet à l'entreprise d'utiliser sa propre infrastructure, selon ses propres conditions, que ce soit en mode local (dans son datacenter) ou en mode externe (colocation, hébergement, etc.). Un cloud privé peut être exploité directement par l'équipe informatique de l'entreprise ou par un tiers spécialisé dans ce type de prestation et qui prendra en charge l'administration des tâches de configuration, de supervision, de sauvegarde et de maintenance. En fonction du secteur d'activité et des réglementations relatives à l'intégrité des données, à la confidentialité et aux périodes d'indisponibilité, un cloud privé permet à l'entreprise de mieux maîtriser ses données et l'infrastructure sous-jacente — seuls ses services seront exécutés et ses données seront stockées dans des « cloud boxes » privées.

Cloud hybride : un « cloud hybride » associe des systèmes existants à des options offertes par un cloud public ou privé. Outre les avantages d'évolutivité et de continuité de service inhérentes aux deux premiers modèles, l'approche hybride accélère la mise sur le marché, ce qui en fait un différentiateur-clé. Un cloud hybride permet de créer rapidement des environnements pour tester, prototyper et lancer de nouveaux systèmes d'engagement (Systems of Enbgagement – SoE) comme la mobilité, l'informatique décisionnelle (Business Intelligence) ou des applis sociales, en s'appuyant par exemple sur le système d'enregistrement (Systems of Records — SoR) que constituent les progiciels de gestion intégrés (ERP).

On le voit, il ne suffit pas de décider de « migrer vers le Cloud ». L'entreprise doit d'abord déterminer ses objectifs, la façon dont ses processus informatiques s'alignent sur ces objectifs, et le modèle de cloud computing qui sera le plus performant.

Cloud hybride : un « cloud hybride » associe des systèmes existants à des options offertes par un cloud public ou privé. Outre les avantages d'évolutivité et de continuité de service inhérentes aux deux premiers modèles, l'approche hybride accélère la mise sur le marché, ce qui en fait un différentiateur-clé. Un cloud hybride permet de créer rapidement des environnements pour tester, prototyper et lancer de nouveaux systèmes d'engagement (Systems of Enbgagement – SoE) comme la mobilité, l'informatique décisionnelle (Business Intelligence) ou des applis sociales, en s'appuyant par exemple sur le système d'enregistrement (Systems of Records — SoR) que constituent les progiciels de gestion intégrés (ERP).

On le voit, il ne suffit pas de décider de « migrer vers le Cloud ». L'entreprise doit d'abord déterminer ses objectifs, la façon dont ses processus informatiques s'alignent sur ces objectifs, et le modèle de cloud computing qui sera le plus performant.

La migration vers le cloud présente l'avantage de ne pas être une solution « tout ou rien ». Ce projet se distingue par sa flexibilité et les choix offerts. Il n'est pas obligatoire d'aller au bout du projet si les besoins ne l'exigent pas ou si sa rentabilité n'est pas démontrée.

À titre d'exemple, remplacer intégralement un système ERP personnalisé ne constitue pas nécessairement la décision la plus judicieuse, compte tenu de l'intérêt économique et de la maturité limités qui caractérisent les ERP actuellement disponibles sur le cloud. Les entreprises ont consacré beaucoup de temps et d'argent à personnaliser et optimiser leurs progiciels de gestion intégrés, et il est hors de question que ces investissements partent en fumée. Qui plus est, les fonctionnalités industrielles des ERP déployés et opérationnels ne sont pas encore disponibles sur le cloud. Selon les experts, la parité fonctionnelle entre les ERP installés par le client et les versions disponibles sur le Cloud ne sera pas une réalité avant au moins 5 à 10 ans.

De nombreuses entreprises préfèrent explorer une approche informatique hybride en choisissant de conserver leurs systèmes d'enregistrements historiques (un ERP par exemple) et en innovant « a minima » avec des technologies de pointe, plus rapides, moins onéreuses et plus agiles pour la mobilité, les réseaux sociaux, le Big Data et l'informatique décisionnelle.

Il est clair que le cloud représente une option séduisante pour les entreprises qui doivent s'adapter aux nouveaux impératifs dictés par la transformation numérique. Avec une approche réfléchie du cloud, elles peuvent réaliser d'importantes économies (d'argent, de temps et de ressources), réduire les risques en conservant des systèmes qui ont fait leurs preuves, et innover plus rapidement pour répondre à de nouveaux besoins.

Frank Meinecke est nommé responsable de la sécurité des systèmes d'information chez Aspera

Aspera a nommé Frank Meinecke au poste de responsable de la sécurité des systèmes d'information. L'éditeur répond ainsi aux exigences de sûreté toujours plus strictes de ses clients internationaux dans le domaine de la gestion des licences.

Frank Meinecke est maintenant responsable de la sécurité du développement logiciel interne, des services d'hébergement pour toutes les applications. Cela inclut SmartTrack, SAM Intelligence, LicenseControl for SAP et LicenseControl for Cloud, ainsi que tous les systèmes client. En marge de son expérience exceptionnelle en licences logicielles, il établit depuis de nombreuses années le lien avec les services de sécurité clientèle. Frank Meinecke est rattaché au service de Stephan Pflanzer, directeur technique et du développement chez Aspera.

Depuis près de deux décennies, des sociétés internationales de premier plan font confiance aux normes de sécurité de l'entreprise. Définis au début du cycle de vie du développement, les besoins et objectifs de sécurité sont constamment surveillés et étendus si nécessaire. Chez Aspera, la sécurité est intégrée de manière transparente dans tous les processus, du développement logiciel à l'assurance qualité, en passant par l'exploitation, l'hébergement et la gestion de chaque licence. 120 millions de licences logicielles et 27 millions de terminaux client dans le monde sont actuellement gérés par Aspera.

L'assurance qualité orientée sécurité englobe des tests d'intrusion réguliers au niveau des applications et de l'infrastructure, ainsi que la révision du code, l'analyse du code statique, les tests unitaires automatisés et la gestion open source de pointe.

Snow Software : Les responsables informatiques s'inquiètent de voir les dépenses technologiques aux mains des BU

Snow Software annonce les résultats de son étude, réalisée dans le but de mieux comprendre l'évolution des achats technologiques et les problèmes qu'elle soulève.

L'explosion des applications Cloud et de l'IaaS (Infrastructure as a Service) a permis aux BU (Business Unit) d'acheter elles-mêmes des logiciels métiers critiques et donc de court-circuiter de plus en plus les équipes informatiques pour la définition, l'approvisionnement et la gestion de nouveaux projets. L'étude révèle que des changements dans l'achat et la consommation des ressources informatiques créent une fracture entre les BU et les équipes informatiques.

Préoccupations des responsables informatiques

24 % des participants à l'enquête indiquent qu'au moins la moitié des dépenses technologiques de leur entreprise sont contrôlées par les BU plutôt que par leur service informatique. En outre, 19 % estiment que ce contrôle est en train d'échapper à l'IT.

L'enquête révèle l'étendue des préoccupations des responsables informatiques alors que les BU prennent de plus en plus la main sur les dépenses technologiques.

• 90 % se disent préoccupés par le fait que la préparation des audits prend de plus en plus de temps et devient donc de plus en plus complexe.

• 83 % s'inquiètent de voir que les dépenses dans le Cloud deviennent incontrôlables

• 70 % craignent un accroissement du risque pour la sécurité des données.

• 60 % sont inquiets voire très inquiets d'un danger accru de non-conformité.

• 41 % redoutent de perdre de l'autorité et de l'influence.

• 42 % manquent de visibilité sur les dépenses technologiques.

• 29 % estiment qu'ils perdent la maîtrise des coûts.

Une opportunité pour l'IT de devenir plus stratégique et innovante

En dépit de leurs inquiétudes, 69 % des répondants voient dans cette prise en main croissante des dépenses technologiques par les BU une opportunité d'être mieux accompagné et en phase avec l'activité de l'entreprise.

• 65 % jugent que l'implication des BU ne nuira pas à l'agilité et l'innovation.

• 49% pensent que l'augmentation des dépenses informatiques par les BU leur donnera l'opportunité de se concentrer personnellement sur des initiatives plus stratégiques.

• 30 % indiquent également que la transition a permis d'attirer plus facilement l'attention de la direction de l'entreprise, alors que celle-ci est aux prises avec la transformation numérique.

« Il ne fait aucun doute que de nombreux DSI sont aujourd'hui confrontés à une fracture entre les BU et les services informatiques à mesure que les comportements d'achat évoluent : c'est ce que nous appelons le « Disruption Gap ». Cependant, les DSI n'ont pas à redouter ce phénomène. Cette étude démontre que les plus prévoyants d'entre eux s'adaptent pour devenir des conseillers fiables pour le business de l'entreprise », commente Axel Kling, CEO de Snow Software.

« De plus en plus, le DSI ne doit pas seulement définir et conduire différents projets mais aussi apporter à la direction financière et générale une compréhension des budgets technologiques, de l'agrégation des plans de dépenses dans l'ensemble de l'entreprise (quel qu'en soit le responsable), ainsi que l'assurance que l'argent soit dépensé judicieusement », ajoute Axel Kling. « Cela n'est pas possible sans une solution appropriée qui analyse la consommation de technologies. Il faut des processus matures et des analyses exploitables. »

MicroVM est lancé par Virtustream

Virtustream a développé la technologie MicroVM™, ou µVM™, une technologie Cloud pratique, simple, qui offre de nombreux avantages aux entreprises mais qui reste parfois mal comprise. Facturation de la consommation réelle, économies… Virtustream met en lumière les avantages que leur offre cette technologie.

MicroVM, une unité de mesure efficace pour une facturation de la consommation au réel

Une MicroVM est une unité de mesure qui résume la consommation des ressources de Cloud computing. Elle permet d'établir une facture mensuelle en fonction du nombre de ressources de Cloud computing réellement utilisées, c'est-à-dire selon la consommation réelle faite par un client et non en fonction de la taille des instances ou des ressources qui lui sont allouées. Cette mesure est similaire à celle qu'un distributeur d'électricité utilise pour facturer la quantité de courant électrique utilisée réellement par le client, plutôt que de compter le nombre de prises de courant ou d'appareils électriques disponible.

Les MicroVM sont une mesure de quatre « dimensions » de la consommation des ressources. Elle mesure au niveau de l'hyperviseur l'utilisation du CPU d'une machine virtuelle, l'utilisation de la mémoire, le taux d'E/S par seconde sur le stockage et l'utilisation de la bande passante réseau. La plus grande de ces quatre dimensions de MicroVM devient alors la mesure MicroVM.

Afin de répondre aux besoins propres de chaque entreprise, Virtustream a identifié plusieurs classes de machines virtuelles et utilise ces classifications pour allouer des machines virtuelles à l'infrastructure la mieux adaptée à chaque besoin. Les éléments pris en compte pour déterminer la classe d'une machine virtuelle sont par exemple :

• La machine virtuelle nécessite-t-elle un accès à Internet ou doit-elle être isolée des connexions extérieures ?

• La machine virtuelle est-elle autonome ou sera-t-elle répliquée pour permettre le basculement vers un autre datacenter ?

• La machine virtuelle nécessite-t-elle une grande quantité de mémoire (plus de 64 Go) ?

Toutes les VM d'un client appartenant à une classe donnée sont exécutées dans différentes zones de l'infrastructure Virtustream, afin de répondre au mieux aux besoins du client. Par exemple, les machines virtuelles qui ne nécessitent pas d'accès à Internet sont exécutées sur une infrastructure sans connexion à Internet, ce qui contribue à renforcer la sécurité.

Ainsi, pour simplifier la facturation entre les différentes classes, les mesures de MicroVM sont agrégées pour toutes les machines virtuelles au sein de chaque classe. Pour cela, les mesures issues de chaque machine virtuelle sont combinées en une seule mesure. Les mesures de l'utilisation de CPU sont combinées, de même que les mesures concernant la mémoire, les E/S par seconde sur le stockage et l'utilisation de la bande passante réseau. Ces mesures combinées servent ensuite à calculer un nombre unique de MicroVM pour toutes les machines virtuelles de cette classe.

Il est donc plus facile de comprendre que cette agrégation est avantageuse pour les clients de Virtustream : une mesure de 8 MicroVM sur l'intégralité de la classe est environ 42 % inférieure aux 14 MicroVM obtenues avec une mesure individuelle.

Transparence et visibilité pour une meilleure analyse de la consommation

Les entreprises aujourd'hui recherchent des solutions leur permettant de mieux analyser et contrôler leur consommation mais également leurs coûts. Avec la MicroVM, les clients de Virtustream voient les mesures de MicroVM de deux manières différentes :

• Ils reçoivent des rapports présentant toutes les utilisations en MicroVM, machine virtuelle par machine virtuelle, pour l'ensemble des VM qu'ils hébergent sur Virtustream Enterprise Cloud. Cela leur permet d'identifier facilement les VM qui consomment le plus de ressources, et peut fournir des pistes claires pour les efforts d'optimisation.

• Les MicroVM sont utilisées pour calculer les factures mensuelles des clients et facture les MicroVM-heures. Virtustream mesure les MicroVM de consommation des ressources toutes les cinq minutes et utilise ces chiffres pour calculer les MicroVM de consommation des ressources pour l'intégralité de la classe. La moyenne de douze mesures consécutives est alors calculée pour obtenir les MicroVM-heures consommées par toutes les VM du client dans la classe considérée au cours de l'heure écoulée.

La facture mensuelle de chaque classe totalise l'ensemble des MicroVM-heures consommées par cette classe au cours du mois.

Le développement de cette technologie confère ainsi de nombreux avantages aux clients. En évitant l'utilisation d'instances pré-dimensionnées, Virtustream permet à ses clients de ne pas s'inquiéter d'une uniformisation des VM qui ne répondrait pas à leurs besoins et de réaliser des économies en combinant l'agrégation et une facturation uniquement basée sur les ressources de Cloud computing réellement utilisées.

Metsys

Contact : Arnaud Aurélie – aurelie.arnaud@metsys.fr

Année de création : décembre 2011

Activités : ESN – Entreprise de Services du numérique

Description du produit phare pour 2018 :

Metsys propose une solution de gestion des identités et des accès.

Gestion des accès et des identités :

• Accès sécurisé et authentification,

• Sécurisation des postes :

‐ Gestion des accès privilégiés, ‐ Briques de chiffrement

• Sécurisation de votre passage dans le cloud :

‐ Gestion et fédération d'identités

‐ Authentification des solutions cloud

‐ Conformité des solutions cloud

Metsys se distingue dans le monde de la gestion des accès et des identités (IAM). Nous avons d'ailleurs obtenu, pour la seconde année consécutive deux récompenses de la part de One Identity : « Regional Partner of the year » 2018 et « Best EMEA solution sales ».

Adresse du site Internet :www.metsys.fr

Services proposés sur ce site : Infrastructure & Cloud - Digital Workplace - Données & Intelligence Numérique - Identité, Conformité, Sécurité& Cybersécurité

Observations, commentaires sur la stratégie de développement de l'entreprise : Metsys enregistre une très forte croissance sur les trois dernières années et continu dans ce sens.

Global Security Mag : Le Magazine Trimestriel sur la Sécurité, le stockage, la dématérialisation...

Global Security Mag est un magazine trimestriel sur le thème de la sécurité logique et physique publié et diffuséà 5.000 exemplaires.

Notre revue est une source d'information indispensable à tous les acteurs de la filière sécurité. Elle est destinée à tous les professionnels de la sécurité informatique et physique : RSSI, Risk Manager, DSI, Administrateurs Réseaux, etc. dans les entreprises et administrations de toute taille...

Notre publication propose un résumé de tous les articles en anglais.

Pour vous abonner au magazine

HORS SERIE N°21 intégralement dédié au RGPD. Il sera constitué de conseils de la CNIL, de l'AFCDP, d'un article de Maître Olivier Iteanu, du poster réalisé en partenariat avec le CLUSIF et de publi-info d'éditeur de sécurité.

Ce numéro est proposé en version papier au prix de 10 €TTC (TVA 20%) https://www.globalsecuritymag.fr/Pa...

Il sera téléchargeable gratuitement en version PDF.

Le numéro 42 de Global Security Mag contient entre autre l'analyse de la transposition de directive NIS par Polyanna Bigle et Eric Le Quellenec du Cabinet Alain Bensoussan. Un dossier sur les mesures d'hygiène de l'ANSSI. Un nouvel article avec la CNIL sur les mesures transitoires du RGPD, un dossier sur le passage de l'agrément à la certification pour les hébergeurs de données de santé. Enfin, la cartographie des Data Centers qui propose des services de colocation….

Il sera routéà nos abonnés en version papier le 30 mars 2018

Pour l'acheter en ligne en version papier :

https://www.globalsecuritymag.fr/Pa...

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

GS MAG N°41 a pour thèmes les CERTs et le bilan annuel des attaques. En outre vous y trouverez l'interview d'Anne Fontanille, juriste au service des Correspondants Informatique et Libertés de la CNIL sur la gestion des sous-traitants, l'interview de Monsieur le Député Eric Bothorel sur la création d'un espace numérique Européen, un article technique sur l'analyse de la photo officielle du Président de la République Monsieur Emmanuel Macron... Cette année encore nous avons édité le Calendrier des événements de sécurité et sur les data centers dans le monde.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le Hors Série Programme de l'événement du 5 décembre sur ke thème : Le Data Center au coeur de la société de demain. Il contient des interviews d'opérateurs de Data Center, de Bureau d'Etude et de fournisseurs d'équipement pour Data Centers.

Numéro épuisé en version papier mais en téléchargement libre.

GS MAG N°40 a pour thème la sécurité des IOT. Il contient en outre l'interview de Thierry Delville, délégué ministériel aux industries de sécurité et à la lutte contre les cybermenaces, l'interview de Matthieu Grall, Chef du service de l'expertise technologique, de la CNIL te notre analyse de notre nouveau baromètre sur le RGPD, les meilleurs conférences des GS DAYS, une analyse spéciale sur Wannacry et Petya….

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le Hors-Série n°18 a pour thème Sécurité et Territoire

Pour télécharger gratuitement ce numéro en version PDF ce cliquez ICI

Numéro épuisé en version papier

Son prix en version papier est de 7€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

GS MAG N°39 a pour thème le BUG BOUNTY, il contient en outre un article sur Docker et la sécurité. Vous trouverez aussi un dossier sur le RGPD avec le concours de la CNIL, notre analyse des réponses de notre 1er baromètre du RGPD avec le commentaire de l'AFCDP.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

GS MAG N°38 a pour thème le RGPD avec le concours de la CNIL, du Cabinet Pinset & Masons, du CESIN et d'experts du domaine. En outre vous trouverez la cartographie des Data Center en France, à Monaco et au Luxembourg avec les fiche de présentation détaillé de chaque data center qui propose des services de Colocation et la carte en format A2+ recto verso. Il fait 84 pages.

Il a été routéà nos abonnés en version papier et PDF le 17 mars.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

GS MAG N°37 a pour thème l'Intelligence Artificielle au service de la sécurité réalisé en collaboration avec de nombreux experts comme Jean-Gabriel Ganascia, Thierry Berthier, Maître Antoine Cheron… En outre, vous trouverez l'interview de Cyrille Tesser de l'ANSSI sur la politique de déploiement d'agents en région, de Jean-Noël de Galzain, Présidnet d'HEXATRUST, mais aussi celle d'Olivier Micheli, le nouveau président de France Datacenter (ex. CESIT)… Ce numéro fait 68 pages plus couverture.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

GS MAG N°36 a pour thème la sécurité par filière : banque, assurance, santé, industrie, OIV. Il a été réalisé avec des RSSI et des consultants comme HCS By Deloitte, PwC, Steria… Vous trouverez un compte rednu des 3 meilleures conférences des GS Days, un article de Christophe Weiss d'APL sur le devenir des data centers…Ce numéro fait 72 pages plus couverture.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le Hors-Série n°16 a pour thème les produits de sécurité de demain avec un angle sur la future règlementation sur la protection des données à caractère personnel. Il sera adressé en supplément du numéro 35

Son prix en version papier est de 7€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Il est gratuit en version PDF. Pour le télécharger gratuitement cliquer ici

Il reste 20 numéros au format papier

Le numéro 35 de Global Security a pour thème la Résilience, Plusieurs experts ont participéà ce numéro exceptionnel parmi les lesquels ceux de Solucom, Harmonie Technologies, Nes, Trend Micro, ESET, HSC, SCRT… Ce sujet est traitéà la fois de façon théorique mais aussi en donnant des exemples de mise en péril de grands comptes, d'Etats et aussi de petites entreprises… La rubrique Data Center propose la vision de Cap Ingelec sur l'évolution des Data Center du pico Data Center aux unités de très grandes tailles.

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 34 de Global Security a pour thème le Dark Web. Il contient le panorama prospectif des attaques de 2015 avec une vision pour 2016. En outre il contient la cartographie des Data Center neutre en France et au Luxembourg en format A2 et A4 avec une présentation de chaque data center par fiche technique.

Ce numéro est paru le 23 mars 2016

Numéro épuisé en version papier

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 33 de Global Security paraitra début décembre. Il traitera de la sécurité du e-commerce et du m-paiement, des monnaies virtuelles par différents experts de NBS, CEIS, InTech, Lexsi, les cabinets d'avocats Pinsent & Mason, Garance Mathias… l'interview de Stéphane Duproz le nouveau Président de l'EUDCA…Il contient aussi notre calendrier annuel des événements de sécurité dans le monde format A2+

Ce numéro est paru le 10 décembre 2015

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 32 de GS MAG a pour thème principal « Sécurité horizon 2020. Il a été réalisé avec le concours du CLUSIF, du CIGREF, de la CNIL, des experts de Solucom, Orange Group... Dans la rubrique Data Center vous découvrirez un dossier sur les Data Center à l'horizon 2020.

Ce numéro est paru le 17 septembre 2015

Numéro épuisé version papier.

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro Hors Série n°14 de Global Security Mag traite de la sécurité de la mobilitén. Il contient l'interview Lionel Mourer, Administrateur (Responsable étude MIPS) du CLUSIF, et Associé-Fondateur d'ATEXIO, de Diane Mullenex, Avocat à la Cour, Solicitor England & Wales, et Guillaume Morat, Avocat – Pinsent Masons LLP et un guide des principaux acteurs de la sécurité de la mobilité.

Ce numéro fait 24 pages couverture incluse. Il est inclus dans l'abonnement et pour les abonnés.

Numéro paru le 25 juin 2015 - numéro épuisé en version papier.

La version PDF est gratuite pour la télécharger cliquer

Le numéro 31 de GS MAG a pour thème principal la sécurité des PME réalisé avec le concours de Jérémie Barrier, Axians, Luc Delppha Provadys et Kevin Lesne, Aquastar Consulting, Vous trouverez l'interview de Guillaume Poupard, Directeur Général de l'ANSSI qui annonce explique la mise en place du Guide de la sécuritéà l'usage des PME. Dans la rubrique Politique Nationale, vous pourrez lire l'interview exclusive d'Olivier Cadic un des 12 sénateurs représentant les français à l'étranger.

Vous trouverez la nouvelle édition de la cartographie des data center qui propose de la colocation en France et au Luxembourg (en format A2). Dans la rubrique Data Center vous découvrirez la présentation détaillée de chacun des data center, l'interview de Philipp Collerton directeur EMEA de l'Uptime Institute et le point de vue de 5 opérateurs de data center.

Numéro paru le 25 mai 2015

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 30 a pour thème principal la sécurité et le Big Data avec la participation des experts de Solucom, d'I-Tracing et de Deloitte, vous trouverez l'interview de Guillaume Poupard, Directeur Général de l'ANSSI mais aussi un article technique de SCRT, dans la rubrique Data Center vous découvrirez un article de Christophe Weiss Directeur Général d'APL sur le management d'un data center, et bien d'autres articles de nos rubriques habituelles.

Numéro paru le 2 mars 2015

Numéro épuisé en format papier reste disponible la version PDF.

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 29 de Global Security Mag traite de la sécurité des systèmes industriels et des OIV. Ce dossier est réalisé en collaboration avec les experts de l'ANSSI, HSC, Lexsi, Orange CyberDéfense... Il contient, en outre, l'interview exclusive de Mireille Ballestrazzi la Présidente d'Interpol... Vous y trouverez aussi un article sur la cyber-assurance avec les experts de Solucom, un article par Jean-Marc Rietsch, Président de FedIsa sur la nouvelle règlementation européenne en matière de signature électronique, enfin un article sur les besoins de formation en matière de Data Center par Frédéric Charron, Secrétaire du CESIT. Il inclut le calendrier annuel des événements de sécurité et de Data Center dans le monde.

Numéro épuisé en format papier reste disponible la version PDF.

Son prix en version papier est de 19€TTC (TVA 20%)

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

La version PDF est disponible au prix de 12 €TTC

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 28 de Global Security Mag traitera de la sécurité des Smartcities, vous y trouver aussi l'interview exclusive de Guillaume Poupard, DG de l'ANSSI, les meilleures conférences des GS Days, un dossier sur l'utilisation de la trigénération dans les data center, l'interview de Bernard Lecanu, président de l-EUCDA….

Numéro paru le 17 septembre 2014.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 10 €HT

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro Hors Série n°11 de Global Security Mag traite du SOC de demain. Il contient l'interview de Guillaume Poupard Directeur général de l'ANSSI, d'experts du CLUSIF, de Julien Escribe partenaire au sein d'ISG, d'Annbelle Richard et Guillaume Bellmont avocats, Cabinet Pinsent Masons LPP, de Jacques Bénichou adhérant au CESIT, et un guide des principaux acteurs du SOC : opérateurs de SOC, de data Centers et de la sécurité.

Ce numéro fait 36 pages couverture incluse. Il est inclus dans l'abonnement et pour les abonnés.

Numéro paru le 25 juin 2014

Numéro épuisé en version papier.

La version PDF est gratuite pour la télécharger cliquer ici

Le numéro 27 de Global Security Mag vous propose un dossier sur le Forensics, l'investigation numérique légale avec entre autre l'interview du Colonel Eric Freyssinet, un article avec les experts de Lexsi, NBS System et d'Arxsys. Il traite aussi de la menace interne avec Solucom. En outre, il propose la Cartographie des Data Centers en France et au Luxembourg (inclus la carte en format A2) La rubrique International Sécurité au Luxembourg. Il fait 84 pages.

ce numéro est sorti le 9 avril 2014.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 10 €HT

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 26 de Global Security Mag, traite de l'espionnage, du renseignement et des APT. Pour la première fois nous publierons en partenariat avec Comm-Back notre analyse des réalisations des projets en matière de solution de sécurité, réseau, data center, stockage… Vous trouverez aussi notre bilan annuel des attaques pour 2013 et la prospective pour 2014. La rubrique data center traite des bonnes pratiques en matière de connectivité.

Numéro épuisé en version papier.

ce numéro est sorti le 25 février 2014.

La version PDF est disponible au prix de 12 €TTC (TVA 20%)

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 25 de GS Mag dont le thème central est Nouvelles Technologies et Sécurité. Pour ce thème, nous avons traité de la sécurité du M-Paiement par Guillaume Coindet, Consultant sécurité chez Harmonie Technologie et du M-Commerce par Diane Mullenex, Avocat à la Cour - Solicitor England & Wales, et Xavier Rodrigues, Avocat à la Cour, Ichay & Mullenex Avocats, de l'évolution de la sécurité de la TOIP par Jean-Marc Gremy de Cabestan Consulting, Marc Lefebvre, Consultant Sénior d'Orange Business Services. La Chronique technique traite de la sécurité d'Android par Julien Bachmann et Sergio Alves Domingues, Consultants sécurité chez SCRT.

Vous y trouverez l'interview du Professeur Udo Helmbrecht, Directeur Exécutif de l'ENISA. Un article sur les planchers techniques dans les Data center par Par Patrick Charbonneaux-Collombet et un article sur le PUE par Christophe Weiss DG d'APL.

ce numéro est sorti le 4 décembre 2013.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12 €TTC (TVA 20%)

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro 24 de GS Mag dont le thème central est la gestion de Crise et les PRA PCA. Pour ce thème, nous avons interviewé Francis Delon du SGDSN, mais aussi les experts du Club de la Continuité, de Telindus, d'Atheos, de SoluCom.., Vous y trouverez aussi un compte rendu de trois meilleures conférences de l'édition 2013 des GS Days. Un article Didier Monestes et Stéphane Jaquet qui proposent une nouvelle méthodologie de mise en application de l'efficience énergétique dans les Data Centers et la vision de Michel Silland du CESIT sur la gestion de crise dans un Data center.

Ce numéro fait 92 pages couverture incluse.

Numéro épuisé en version papier.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

Pour l'acheter en ligne ;

https://www.globalsecuritymag.fr/Pa...

Le numéro Hors Série n°9 de Global Security Mag traite du Data Center de demain. Il contient des articles de Claude Dos Santos, directeur commercial de Jerlaure, Christophe Weiss, DG d'APL, de Lionel Diez et de Frédéric Charron du CESIT, de jean-Marc Rietsch de FedISA et un guide des principaux acteurs de la filière du Data Center et de la sécurisaiton du Cloud Computing.

Ce numéro fait 44 pages couverture incluse. Il est inclus dans l'abonnement et pour les non abonné.

La version papier est épuisée.

La version papier est épuisée.

Pour télécharger gratuitement ce numéro :

http://www.globalsecuritymag.fr/Glo...

Le numéro 23 de Global Security Mag traite de la Cybersécurité. Ce dossier est réalisé en collaboration avec Florent Skrabacz de Stéria et Guillaume Tissier CEIS. Vous y trouverez aussi l'interview de Bruno Halopeau, Strategic Advisor à l'EC3, un article technique sur Android par Damien Cauquil Directeur R&D de Sysdream…, et l'édition 2013 de la Cartographie des Data Centers en France et au Luxembourg.

Ce numéro fait 92 pages couverture incluse.

Ce numéro est paru le 19 avril 2013.

La version papier est épuisée.

La version papier est épuisée.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 22 a pour thèmes : L'e-Réputation, l'effacement sécurisé et la récupération des données. Il contient aussi le panorama des menaces pour 2012/2013. La rubrique Data Center contient un dossier sur le CoC et un article sur le PUE de Frédéric Charron, Président du CESIT.

Ce numéro fait 76 pages couverture incluse.

Ce numéro est épuisé en version papier

Ce numéro est épuisé en version papier

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 21 a pour thème la sécurité des objets communicants et du Wi-Fi avec des experts de Romain Lecomte Solucom, Philippe Laurier de TeleCom ParisTech, Arnaud Cassagne, Nomios, Fabrice Jonvel de BlueSafe, Laurent Camus DCI, un article sur la sécurité du RFID par Antonin Le Faucheux de NB System, l'interview du porte-parole de l'ENISA sur la politique de sécurité de l'EU en matière de Cyber-défense. Un article sur la Norme 22301 par Hervé Schauer, La rubrique Data Center contient un dossier sur la vidéosurveillance et contrôle d'accès par Dominique Legrand Président de l'AN2V et Joël Delepine de Jerlaure et la fin de l'article sur ITIL dans les Data Centers.

Enfin, il contient le calendrier 2013 des évènements de sécurité dans le monde. _ Ce numéro fait 88 pages couverture incluse plus le Calendrier

Numéro épuisé en version papier.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 20 a pour thèmes : Les métiers de la SSI avec le concourt du CLUSIF, du Club 27001, de l'AFCDP, de FedISA... Il inclut un spécial Sécurité en Belgique. Il contient aussi un dossier sur Spécial sur les meilleurs conférences des GS Days et des artciels sur les Data Centers avec un article sur la climatisation par Serge Cousin CIV, un état des lieux de l'offre d'hébergement par Eric Weiss, APL, la suite de l'article sur La gestiopn de Production des Data Centers vue au travers d'ITIL par Frédéric Charon CESIT.

Sortie : le 15 septembre 2012

Numéro épuisé en version papier.

Numéro épuisé en version papier.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro Hors Série traite des produits de sécurité de demain. Vous y trouverez des articles avec l'Association R&D-SSI, le Pôle Systematics, Nicolas Ruff, Sébastien Léonnet, Paul Such. Vous y trouverez aussi un guide des solutions de sécurité de demain.

ce numéro est en téléchargement libre sur ce lien : http://www.globalsecuritymag.fr/fic...

Sortie le 12 juin 2012

Sortie le 12 juin 2012

Numéro épuisé en version papier

Le numéro 19 a pour thèmes : Le BYOD Il inclut un spécial Sécurité en République Tchèque. Il contient aussi un dossier sur Spécial de 20 pages sur les Data Centers avec une cartopgraphies des Data Centers en France qui proposent de la co-locaiton, un Etat des lieux des Data Centers par Eric Weiss, APL, un focus sur la Région PACA avec entre autre Claude Dos Santos de Jerlaure, La gestiopn de Production des Data Centers vue au travers d'ITIL par Frédéric Charon du CESIT

Sortie : le 15 avril 2012

La version papier est épuisée.

La version papier est épuisée.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 18 a pour thèmes : la DLP, les bons conseils en matière de chiffrement et de gestion de clés. Il inclut un spécial Sécurité en Pologne. Il contient aussi un dossier sur le rôle de l'urbaniste par Frédéric Charon et Lionel Diez du CESIT

Sortie : le 15 février 2012

La version papier est épuisée.

La version papier est épuisée.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 17 a pour thèmes : Nouvelles technologies et sécurité avec un focus sur les SmartGrid et sur le SSO et la fédération des Identités. Il inclut un spécial Sécurité en Russie. Il contient aussi un dossier sur l'abaissement du PEU et l'urbanisation des Data Centers. Il inclut le Calendrier annuel des événements de sécurité dans le monde

Sortie : le 1er décembre 2011

La version papier est épuisée.

La version papier est épuisée.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 16 a pour thèmes : les stratégies des éditeurs d'antimalware , il traite aussi de sécurité et mobilité. Il inclut un spécial Sécurité en Suède. Il contient aussi un point sur le Code of Conduct.

La version papier est épuisée.

La version papier est épuisée.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 15 a pour thèmes : la Security by Design, il traite aussi de la Privacy by design. Il inclut un spécial Sécurité en Allemagne. Il contient aussi une cartographie des Data Centers en France.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 14 a pour thèmes : le test d'intrusion. Il inclut un spécial Sécurité au Japon. Il contient aussi un article sur le bilan prospectif des attaques en 2010 et 2011.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 13 a pour thèmes : La biométrie, la sécurités des applications Web et la sensibilisation. Il inclut un spécial Sécurité au Maroc. Il contient aussi un article sur les malwares mutants et invisible ainsi qu'un dossier sur la sécurité physique des Data Centers.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 12 a pour thème les Firewalls. Il inclut un spécial Sécurité au Brésil, un bilan des attaques sur le Web suite à la Coupe du Monde de Football et un dossier sur la rationalisation des Data Centers.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro Hors Série a pour thème le "Droit à la Vie privée numérique". Il fait le point sur le projet de Loi des Sénateurs Détraigne & Escoffier avec le concourt de l'AFCDP . Vous y trouverez les interviews de Madame La Secrétaire d'Etat chargée de la Prospective et du Développement de l'économie numérique Nathalie Kosciusko-Morizet, du Sénateur Yves Détraigne, de Monsieur Paul-Olivier Gibert, Président de l'AFCDP, le témoignage de RSSI...

Numéro épuisé. En téléchargement libre sur notre site web. Cliquez ici pour le télécharger

Le numéro 11 a pour thème la sécurité du Cloud Computing. Il aborde se thème sous différents aspects : La Sécurité, l'Archivage, les Data Centers... Vous trouverez aussi un vision de la sécurité au Royaume-Uni.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Pour avoir un aperçu du magazine :

Le numéro 10 a pour thème la Cryptologie. Il contient l'interview du Général Jean-Louis Desvignes, Pdt de l'ARCSI, des interviews de chercheurs en cryptologie de l'INRIA, l'Université de Limoges, Thales, Mobilegov... Vous trouverez aussi un bilan des attaques 2009.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le Numéro Hors Série 3 "Spécial GS Days" est sorti le 1er décembre 2009. Il contient un article juridique de Maître Thibault du manoir de Juaye sur le thème des réseaux sociaux, ainsi qu'une présentation des "GS Days, Journées Francophones de la Sécurité" (conférences et sponsors). Vous trouverez également joint le Calendrier annuel de Global Security Mag avec tous les salons de l'année 2010 dans le domaine de la sécurité, et un nouveau jeu de crypto.

Les Hors Série sont toujours inclus dans le prix de l'abonnement. Numéro épuisé - La version PDF reste disponible

Le numéro 9 a pour thème l'apport Sécurité et Nouvelles Technologies. Il aborde : les outils de mobilités, les réseaux sociaux, l'IAM et la Fédération des Identités. La rubrique Internationale traite de la sécurité en Inde.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le numéro 8 a pour thème l'apport de la sécurité dans le GreenIT. La rubrique Internationale traite de la sécurité En Finlande. Vous y trouverez également un article sur la Defcon.

La version PDF est disponible au prix de 12€TTC

https://www.globalsecuritymag.fr/Pa...

(TVA 20%)

Le numéro 7 a pour thème la Virtualisation. Il comprend aussi un dossier sur la rénovation des Data Centers... La rubrique Internationale traite de la sécuritéà Dubaï.

La version PDF est disponible au prix de 12€TTC

https://www.globalsecuritymag.fr/Pa...

(TVA 20%)

Le numéro 6 a pour thème la QoS, le bilan des attaques sur la toile en 2008. Il comprend un mini dossier sur la Code of Conduct en matière de Data Centers, un compte rendu du 25ème Chaos Communication Congress de Berlin... La rubrique Internationale traite de la sécurité en Irlande.

La version PDF est disponible au prix de 12€TTC

https://www.globalsecuritymag.fr/Pa...

(TVA 20%)

Le numéro 5 a pour thème la VoIP, les firewall, les antimalwares et la gestion des mails. Il comprend un article sur la LOPPSI II, l'abécédaire de la norme, un mini dossier sur les Data Centers... La rubrique Internationale traite de la sécurité en Suisse Romande.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

![JPEG - 13.8 ko]()

- Hors Série n°002 Spécial Banque & Assurance

Hors série n°002 Banque & Assurance

On y trouve un article réalisé en collboration avec deux experts du Cabinet Mazars, l'Interview de Christophe Chaumont, Responsable de la sensibilisation de Natixis, un article de jean-Marc Riestch, Président de FedISA, sur la dématérialisation et les interviews d'Hassan Maad (Evidian), Frédéric Pierresteguy (Avocent), Jean-Michel Craye (Orange Business Service), Hervé Troalic (Orange Business Service), Thierry Charvet (Orange Business Service), Olivier Mauras (beemo technologie), Thierry Blanc (STS Group), Frédéric Bouzy (Iron Moutain Digital)

Les Hors Série sont toujours inclus dans le prix de l'abonnement. Numéro épuisé - La version PDF reste disponible en téléchargement libre en cliquant ici

Livre Blanc Hors série sur la virtualisation pour Stonesoft

Les Hors Série sont toujours inclus dans le prix de l'abonnement. Numéro épuisé - La version PDF reste disponible en cliquant ici.

Le numéro 4 a pour thème "l'IAM : des outils et des hommes". Il comprend aussi un point sur la norme ISO/CEI 27005, un compte rendu de la Black Hat Conference Las Vegas, un article sur l'IE dans les PME, un mini dossier sur le Risk Management... La rubrique Internationale traite de la sécurité en Tunisie.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Numéro Hors Série Spécial Black Hat avec le compte rendu des conférences les plus intéressantes de la Black Hat Europe et l'interview exlusive de Jean-Marc Thoumelin DG de Trend Micro France pour les 20 ans de son entreprise....

Les Hors Série sont toujours inclus dans le prix de l'abonnement. Numéro Epuisé - La version PDF reste disponible.

Les Hors Série sont toujours inclus dans le prix de l'abonnement. Numéro Epuisé - La version PDF reste disponible.

Le numéro 3 a pour thème : la Security As a Service, la sécurité du Web II, les réseaux sociaux....

La version PDF est disponible au prix de 12€TTC

https://www.globalsecuritymag.fr/Pa...

Le numéro 2 a pour thème : la gestion de parc informatique et la sécurité

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

Le premier numéro a pour thème : l'Intelligence Economique.

La version PDF est disponible au prix de 12€TTC (TVA 20%)

https://www.globalsecuritymag.fr/Pa...

(TVA 20%)

Conformément à la loi « informatique et libertés » du 6 janvier 1978, vous disposez d'un droit d'accès et de rectification des données à caractère personnel vous concernant. Vous pouvez également, pour des motifs légitimes, vous opposer au traitement de ces données.

Pour exercer ces droits, il vous suffit d'envoyer un courrier à l'adresse suivante : SIM pUBLICITE, 17, AV. Marcelin, Berthelot, 92320 Châtillon ou par mail : ipsimp@free.fr

Pour réserver dès à présent ces numéros, contactez-nous :

SIMP, 17 avenue Marcelin Berthelot - 92320 Châtillon par courrier,

SIMP, 17 avenue Marcelin Berthelot - 92320 Châtillon par courrier,

Par Fax 01 46 56 20 91

Par mailmarc.jacob@globalsecuritymag.com

Par Tél. 01 40 92 05 55

Publicité :

SIM Publicité

Contact : Marc Brami.

17 avenue Marcelin Berthelot - 92320 Châtillon  Tél : +33.1.40.92.05.55

Tél : +33.1.40.92.05.55  Fax : +33.1.46.56.20.91

Fax : +33.1.46.56.20.91

Email : ipsimp@free.fr.

Email : ipsimp@free.fr.

Les attaques de botnets : une cyber-menace persistante

Dans son tout dernier rapport, le Centre de Recherche sur les Menaces de CenturyLink, Inc. révèle avoir détecté, au cours de l'année 2017, 195 000 menaces en moyenne par jour impactant 104 millions de cibles uniques en moyenne, via des attaques de botnets. La France fait partie des 5 pays européens au plus fort volume de trafic internet malveillant. Les cibles touchées sont des serveurs, des ordinateurs, des appareils mobiles ou encore des appareils connectés à Internet.

Observations clés

• Les zones géographiques qui disposent d'une infrastructure et de réseaux informatiques à forte croissance continuent d'être une cible privilégiée pour les cybercriminels.

o En 2017, les cinq principaux pays européens en termes de volume de trafic internet malveillant étaient la Russie, l'Ukraine, l'Allemagne, les Pays-Bas et la France.

o Les cinq principaux pays européens hébergeant le plus grand nombre de serveurs de commande et de contrôle (C2) qui amassent et dirigent les attaques de botnets étaient également la Russie, l'Ukraine, l'Allemagne, les Pays-Bas et la France.

• Bien que les pays et les régions possédant une infrastructure de communication robuste aient fourni, à leur dépend, de la bande passante pour les attaques IoT DDoS, ils étaient aussi les victimes les plus importantes par rapport au volume de commandes d'attaque.

o Les cinq principaux pays cibles du trafic d'attaques de botnets dans le monde en 2017 étaient les États-Unis, la Chine, l'Allemagne, la Russie et le Royaume-Uni.

o Les cinq principaux pays européens par volume d'attaques de botnets ou d'hôtes compromis étaient le Royaume-Uni, l'Allemagne, la Russie, la France et l'Italie.

• Le logiciel malveillant Mirai et ses variantes ont fait l'objet d'une couverture presse constante mais, en 2017, le centre de recherches sur les menaces de CenturyLink a observé des attaques Gafgyt affectant un plus grand nombre de victimes et des durées d'attaque sensiblement plus longues.

Faits clés

• CenturyLink collecte 114 milliards d'enregistrements NetFlow chaque jour, capturant plus de 1,3 milliard d'évènements de sécurité par jour et surveillant 5000 serveurs C2 connus en continu

• CenturyLink répond à, et atténue, environ 120 attaques DDoS par jour et élimine près de 40 réseaux C2 par mois.

• La connaissance des menaces par CenturyLink est basée sur son backbone IP global, l'un des plus important au monde. Cette infrastructure clé est la colonne vertébrale de toutes les opérations mondiales de CenturyLink et c'est sur ce réseau que le portefeuille complet de ses solutions de sécurité repose, y compris la détection des menaces, le « secure log monitoring », la réduction des attaques DDoS et les solutions de sécurité basées sur le réseau.

« Les entreprises, les gouvernements et les consommateurs devraient accorder plus d'attention au risque engendré par ces attaques de botnets. Elles sont l'un des principaux outils utilisés par les personnes malveillantes pour dérober des données sensibles et lancer des attaques DDoS », déclare Mike Benjamin, responsable du Centre de Recherches sur les Menaces de CenturyLink. « En analysant les tendances et les méthodes des attaques de botnets au niveau mondial, nous sommes capables d'anticiper et de répondre aux menaces émergentes afin de défendre notre propre réseau et celui de nos clients. »

Laurent Cayatte, Président de Metsys : Nous sommes partenaire de confiance pour les grands comptes et les PME