Geopolical unrest generate and onslaught of DDOS attacks, according to the...

NETSCOUT SYSTEMS, INC. released findings from its 2H2023 DDoS Threat Intelligence Report that dissects trends and attack methodologies adversaries use against service providers, enterprises, and...

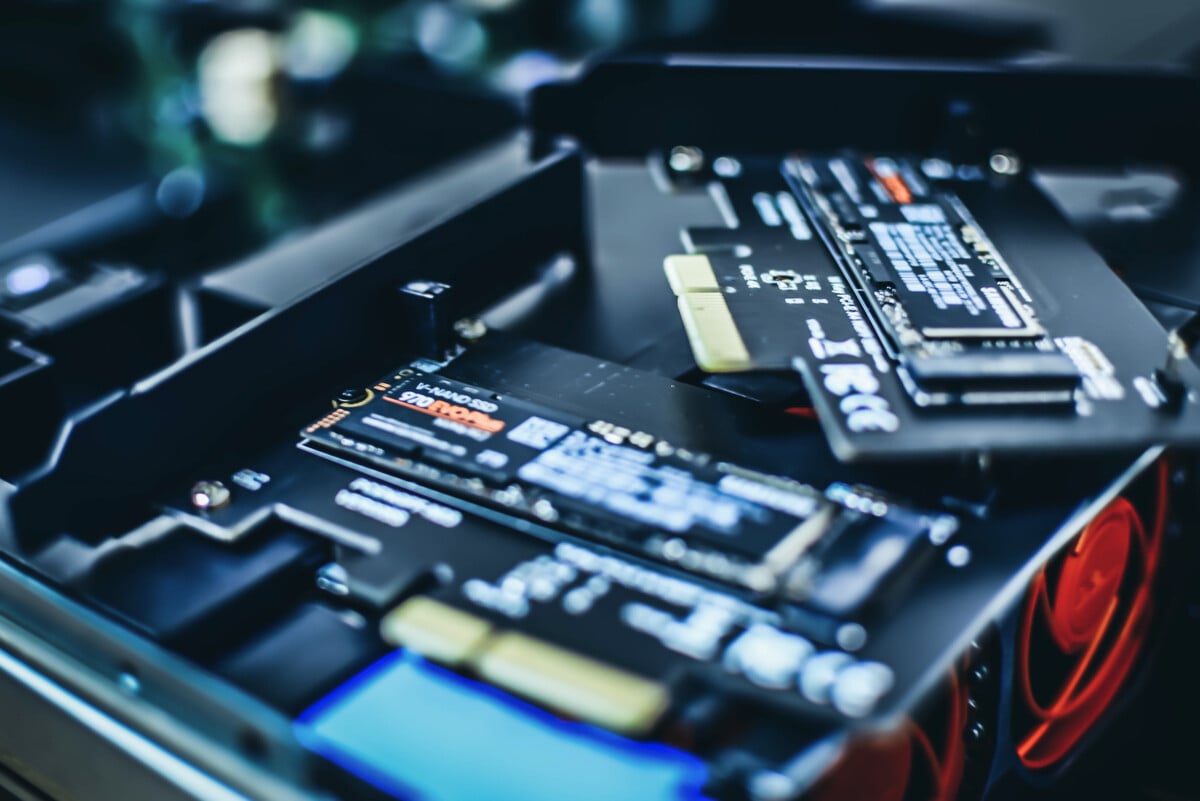

View ArticleIBM annonce de nouvelles fonctionnalités de stockage

IBM annonce de nouvelles fonctionnalités de stockage qui offrent aux clients choix et contrôle dans leur datacenter afin de maximiser les performances. Une nouvelle option de gestion du cycle de vie...

View ArticleCERTFR-2024-AVI-0348 : Vulnérabilité dans les produits MongoDB (25 avril 2024)

Une vulnérabilité a été découverte dans les produits MongoDB. Elle permet à un attaquant de provoquer une atteinte à la confidentialité des données et une atteinte à l'intégrité des données.Voir en...

View ArticleL'instabilité géopolitique provoque une déferlante d'attaques DDoS, indique...

NETSCOUT SYSTEMS, INC., publie les résultats de son étude sur les menaces DDoS au deuxième semestre 2023 (DDoS Threat Intelligence Report). Dans ce document, NETSCOUT dissèque les tendances et les...

View ArticleRapport Chainalysis - Début du printemps crypto : une raison de plus pour la...

Chainalysis vient de révéler son dernier rapport, le Spring Report, mettant en avant l'évolution positive du marché depuis 2023 ainsi que les nouveaux cas d'utilisation et les innovations.Les chiffres...

View ArticleCobalt Iron Earns Patent on Analytics-Based Dynamic Authorization Control

Cobalt Iron Inc. announced that it has received a patent on its technology for dynamic authorization control based on Information Technology (IT) security and operational events. U.S. patent No....

View ArticleCitizens JMP Names Illumio to its Prestigious Cyber 66 List

Illumio, Inc. announced that Citizens JMP has named Illumio to its Cyber 66 report for the second year in a row. The Cyber 66 report spotlights the private cybersecurity companies Citizens JMP's...

View ArticleCyber Threats Linked to Iran-Israel Conflict ReliaQuest Threat Research Team

In early April 2024, Israel and Iran engaged in retaliatory airstrikes, which resulted in the death of military personnel on both sides and allegedly caused damage to military assets in both nations....

View ArticleLeapXpert et ASC annoncent un partenariat

LeapXpert, pionnier de la communication d'entreprise responsable, et ASC, l'un des principaux fournisseurs de solutions d'enregistrement, ont annoncé un partenariat visant à assurer un enregistrement...

View ArticleVigilance Vulnerability Alerts - Joda-Time: NULL pointer dereference via...

An attacker can force a NULL pointer to be dereferenced on Joda-Time, via PeriodFormat::wordBased(), in order to trigger a denial of service.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Alertes Vulnérabilités - Joda-Time : déréférencement de pointeur...

Un attaquant peut forcer le déréférencement d'un pointeur NULL sur Joda-Time, via PeriodFormat::wordBased(), afin de mener un déni de service.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleSalt Security announced the release of its new multi-layered OAuth protection...

Salt Security announced the release of its new multi-layered OAuth protection package to detect attempts to exploit OAuth and proactively fix vulnerabilities. Salt is enhancing its API protection...

View ArticleVigilance Vulnerability Alerts - Linux kernel: memory corruption via...

An attacker can trigger a memory corruption of the Linux kernel, via net/bluetooth/hci_debugfs.c, in order to trigger a denial of service, and possibly to run code.View online :...

View ArticleVigilance Alertes Vulnérabilités - Noyau Linux : corruption de mémoire via...

Un attaquant peut provoquer une corruption de mémoire du noyau Linux, via net/bluetooth/hci_debugfs.c, afin de mener un déni de service, et éventuellement d'exécuter du code.Voir en ligne :...

View ArticleVigilance Vulnerability Alerts - QEMU: out-of-bounds memory reading via...

An attacker, in a guest system, can force a read at an invalid memory address of QEMU, via net_tx_pkt_update_sctp_checksum(), in order to trigger a denial of service, or to obtain sensitive...

View ArticleVigilance Alertes Vulnérabilités - QEMU : lecture de mémoire hors plage...

Un attaquant, dans un système invité, peut forcer la lecture à une adresse mémoire invalide de QEMU, via net_tx_pkt_update_sctp_checksum(), afin de mener un déni de service, ou d'obtenir des...

View ArticleCERTFR-2024-ALE-007 : Multiples vulnérabilités dans les produits Cisco (25...

Le 24 avril 2024, Cisco a publié trois avis de sécurité concernant des vulnérabilités affectant les équipements de sécurité ASA et FTD.Deux d'entre eux concernent les vulnérabilités CVE-2024-20353 et...

View ArticleVigilance Alertes Vulnérabilités - GStreamer : débordement d'entier via FLAC...

Un attaquant peut provoquer un débordement d'entier de GStreamer, via FLAC Image Tag Handling, afin de mener un déni de service, et éventuellement d'exécuter du code.Voir en ligne :...

View ArticleVigilance Vulnerability Alerts - GStreamer: integer overflow via FLAC Image...

An attacker can trigger an integer overflow of GStreamer, via FLAC Image Tag Handling, in order to trigger a denial of service, and possibly to run code.View online :...

View ArticleVigilance Alertes Vulnérabilités - GStreamer : buffer overflow via PGS...

Un attaquant peut provoquer un buffer overflow de GStreamer, via PGS Subtitle Overlay Decoder, afin de mener un déni de service, et éventuellement d'exécuter du code.Voir en ligne :...

View ArticleVigilance Vulnerability Alerts - GStreamer: buffer overflow via PGS Subtitle...

An attacker can trigger a buffer overflow of GStreamer, via PGS Subtitle Overlay Decoder, in order to trigger a denial of service, and possibly to run code.View online :...

View ArticleVigilance Alertes Vulnérabilités - GStreamer : buffer overflow via Subtitle...

Un attaquant peut provoquer un buffer overflow de GStreamer, via Subtitle Parsing, afin de mener un déni de service, et éventuellement d'exécuter du code.Voir en ligne :...

View ArticleVigilance Vulnerability Alerts - GStreamer: buffer overflow via Subtitle...

An attacker can trigger a buffer overflow of GStreamer, via Subtitle Parsing, in order to trigger a denial of service, and possibly to run code.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Alertes Vulnérabilités - ArubaOS : multiples vulnérabilités,...

Un attaquant peut employer plusieurs vulnérabilités de ArubaOS.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleVigilance Vulnerability Alerts - ArubaOS: multiple vulnerabilities, analyzed...

An attacker can use several vulnerabilities of ArubaOS.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Alertes Vulnérabilités - OpenEXR : buffer overflow via Scanline...

Un attaquant peut provoquer un buffer overflow de OpenEXR, via Scanline Samples, afin de mener un déni de service, et éventuellement d'exécuter du code.Voir en ligne :...

View ArticleVigilance Alertes Vulnérabilités - libjwt : accès utilisateur via Timing Side...

Un attaquant peut contourner les restrictions de libjwt, via Timing Side Channel, afin d'obtenir les privilèges d'un utilisateur.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleVigilance Vulnerability Alerts - OpenEXR: buffer overflow via Scanline...

An attacker can trigger a buffer overflow of OpenEXR, via Scanline Samples, in order to trigger a denial of service, and possibly to run code.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Vulnerability Alerts - libjwt: user access via Timing Side Channel,...

An attacker can bypass restrictions of libjwt, via Timing Side Channel, in order to gain user privileges.View online : https://vigilance.fr/vulnerability/...

View ArticleLe cloud en trois décennies : création, innovation et interconnectivité...

Alors que nous célébrons le 30ème anniversaire de la création du cloud computing, nous sommes stupéfaits de constater le chemin parcouru.Il y a trente ans, le concept de cloud computing n'en est encore...

View ArticleCanonical annonce Ubuntu 24.04 LTS Noble Numbat

Canonical annonce la sortie d'Ubuntu 24.04 LTS, nom de code "Noble Numbat", disponible au téléchargement et à l'installation.Ubuntu 24.04 LTS s'appuie sur les avancées des trois dernières versions...

View ArticleJFrog Ltd. annonce une nouvelle intégration dans le domaine du machine...

JFrog Ltd. annonce une nouvelle intégration dans le domaine du machine learning (ML) entre JFrog Artifactory et MLflow, une plateforme logicielle open source initialement développée par Databricks....

View ArticleVigilance Alertes Vulnérabilités - Noyau Linux : multiples vulnérabilités du...

Un attaquant peut employer plusieurs vulnérabilités du noyau Linux, du 26/02/2024.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleVigilance Vulnerability Alerts - Linux kernel: multiple vulnerabilities dated...

An attacker can use several vulnerabilities of the Linux kernel, dated 26/02/2024.View online : https://vigilance.fr/vulnerability/...

View Article13 mai 2024, 18 h 00 - 20 h 00 via Zoom - "Lundi de la cybersécurité" : Bug...

Dans le cadre des "Lundi de la cybersécurité" organisés par le Cercle d'Intelligence économique avec l'Université Paris Cité et l'ARCSI, Venez assister à l'évènement autour du thème : Bug Bounty et...

View ArticleVigilance Alertes Vulnérabilités - Microsoft Edge Chromium : trois...

Un attaquant peut employer plusieurs vulnérabilités de Microsoft Edge Chromium, du 26/02/2024.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleVigilance Vulnerability Alerts - Microsoft Edge Chromium: three...

An attacker can use several vulnerabilities of Microsoft Edge Chromium, dated 26/02/2024.View online : https://vigilance.fr/vulnerability/...

View ArticleCERTFR-2024-AVI-0349 : [SCADA] Vulnérabilité dans les produits Belden (26...

Une vulnérabilité a été découverte dans les produits Belden. Elle permet à un attaquant de provoquer un contournement de la politique de sécurité..Voir en ligne : https://www.cert.ssi.gouv.fr/avis/C...

View ArticleParcourir les courriels Courriel 1 sur 476 Précédent Suivant...

In response to breaking news this morning that Foreign states are targeting UK universities, MI5 warns (8.38am BBC News), we thought you might be interested in the following comment, as sourced from...

View ArticleCERTFR-2024-AVI-0350 : Multiples vulnérabilités dans les produits IBM (26...

De multiples vulnérabilités ont été découvertes dans les produits IBM. Certaines d'entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, une élévation de...

View ArticleCERTFR-2024-AVI-0351 : Multiples vulnérabilités dans le noyau Linux de SUSE...

De multiples vulnérabilités ont été découvertes dans le noyau Linux de SUSE. Elles permettent à un attaquant de provoquer un problème de sécurité non spécifié par l'éditeur, une élévation de privilèges...

View ArticleVigilance Alertes Vulnérabilités - Spring Framework : redirection via...

Un attaquant peut tromper l'utilisateur de Spring Framework, via UriComponentsBuilder Host Validation, afin de le rediriger vers un site malveillant.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View ArticleVigilance Vulnerability Alerts - Spring Framework: open redirect via...

An attacker can deceive the user of Spring Framework, via UriComponentsBuilder Host Validation, in order to redirect him to a malicious site.View online : https://vigilance.fr/vulnerability/...

View ArticleCERTFR-2024-AVI-0352 : Multiples vulnérabilités dans le noyau Linux d'Ubuntu...

De multiples vulnérabilités ont été découvertes dans le noyau Linux d'Ubuntu. Certaines d'entre elles permettent à un attaquant de provoquer une exécution de code arbitraire, une élévation de...

View ArticleCERTFR-2024-AVI-0353 : Multiples vulnérabilités dans le noyau Linux de Red...

De multiples vulnérabilités ont été découvertes dans le noyau Linux de Red Hat. Certaines d'entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, une élévation...

View ArticleVigilance Alertes Vulnérabilités - Grafana CSV Datasource Plugin :...

Un attaquant peut provoquer un Server-Side Request Forgery de Grafana CSV Datasource Plugin, via Bare Host, afin de forcer le serveur à envoyer des requêtes.Voir en ligne :...

View ArticleVigilance Vulnerability Alerts - Grafana CSV Datasource Plugin: Server-Side...

An attacker can trigger a Server-Side Request Forgery of Grafana CSV Datasource Plugin, via Bare Host, in order to force the server to send queries.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Vulnerability Alerts - Grafana JSON Datasource Plugin: privilege...

An attacker can bypass restrictions of Grafana JSON Datasource Plugin, via Path Traversal, in order to escalate his privileges.View online : https://vigilance.fr/vulnerability/...

View ArticleVigilance Alertes Vulnérabilités - Grafana JSON Datasource Plugin : élévation...

Un attaquant peut contourner les restrictions de Grafana JSON Datasource Plugin, via Path Traversal, afin d'élever ses privilèges.Voir en ligne : https://vigilance.fr/vulnerabilite/...

View Article4 piliers et une approche par les risques pour sécuriser les PME

C'est un état de fait : les petites entreprises sont extrêmement vulnérables aux cyberattaques. En 2022, 60% des attaques ont touché des TPE et PME (source CESIN). Et les conséquences peuvent s'avérer...

View Article