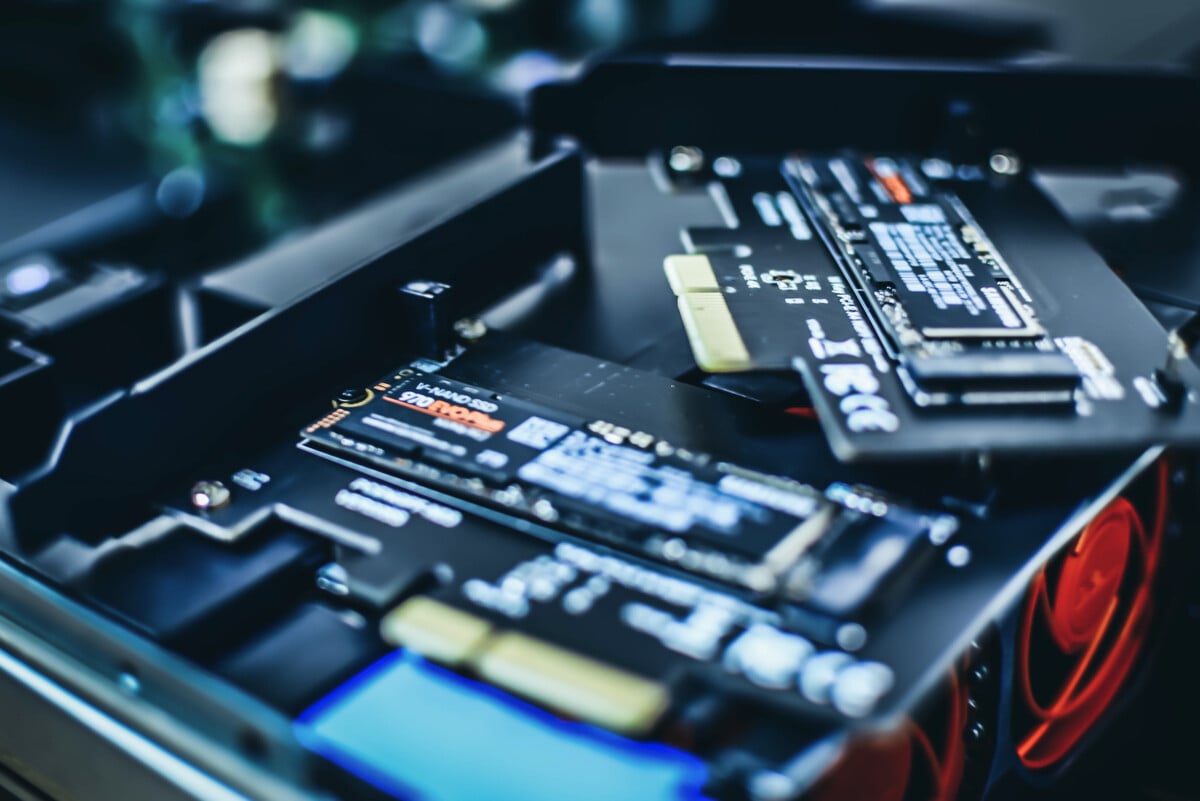

SUSE® a finalisé l'acquisition des actifs technologiques et des équipes de Hewlett Packard Enterprise (HPE) dédiées aux activités IaaS OpenStack et PaaS CloudFoundry, conformément à l'annonce du 1er décembre 2016. SUSE s'appuiera sur ces nouveaux actifs pour enrichir sa solution d'infrastructure as a service (IaaS) OpenStack, ainsi que pour accélérer son entrée sur le marché des plateformes as a service (PaaS) Cloud Foundry.

Les actifs OpenStack acquis seront intégrés à l'environnement SUSE OpenStack Cloud, tandis que les nouveaux actifs CloudFoundry et PaaS permettront à SUSE de commercialiser une plateforme d'entreprise SUSE CloudFoundry PaaS certifiée à l'attention de ses clients et des partenaires de son écosystème. Par ailleurs, HPE a désigné SUSE comme son partenaire open source privilégié pour les solutions Linux, OpenStack et PaaS CloudFoundry. Les deux sociétés ont par ailleurs paraphé un accord non exclusif aux termes duquel HPE pourra intégrer en OEM les technologies OpenStack IaaS et CloudFoundry PaaS de SUSE dans ses solutions Helion OpenStack et Helion Stackato.

Selon les résultats de l'enquête, les fournisseurs de services et les entreprises du mid-market partagent les mêmes enjeux métiers et IT. En termes d'enjeux métiers, 70% des entreprises et 68% des fournisseurs de service font de l'amélioration de la qualité des produits et services existants une priorité. Au niveau IT, c'est l'amélioration de la sécurité qui prime, pour 76% des entreprises et 70% des fournisseurs de services.

Selon les résultats de l'enquête, les fournisseurs de services et les entreprises du mid-market partagent les mêmes enjeux métiers et IT. En termes d'enjeux métiers, 70% des entreprises et 68% des fournisseurs de service font de l'amélioration de la qualité des produits et services existants une priorité. Au niveau IT, c'est l'amélioration de la sécurité qui prime, pour 76% des entreprises et 70% des fournisseurs de services.