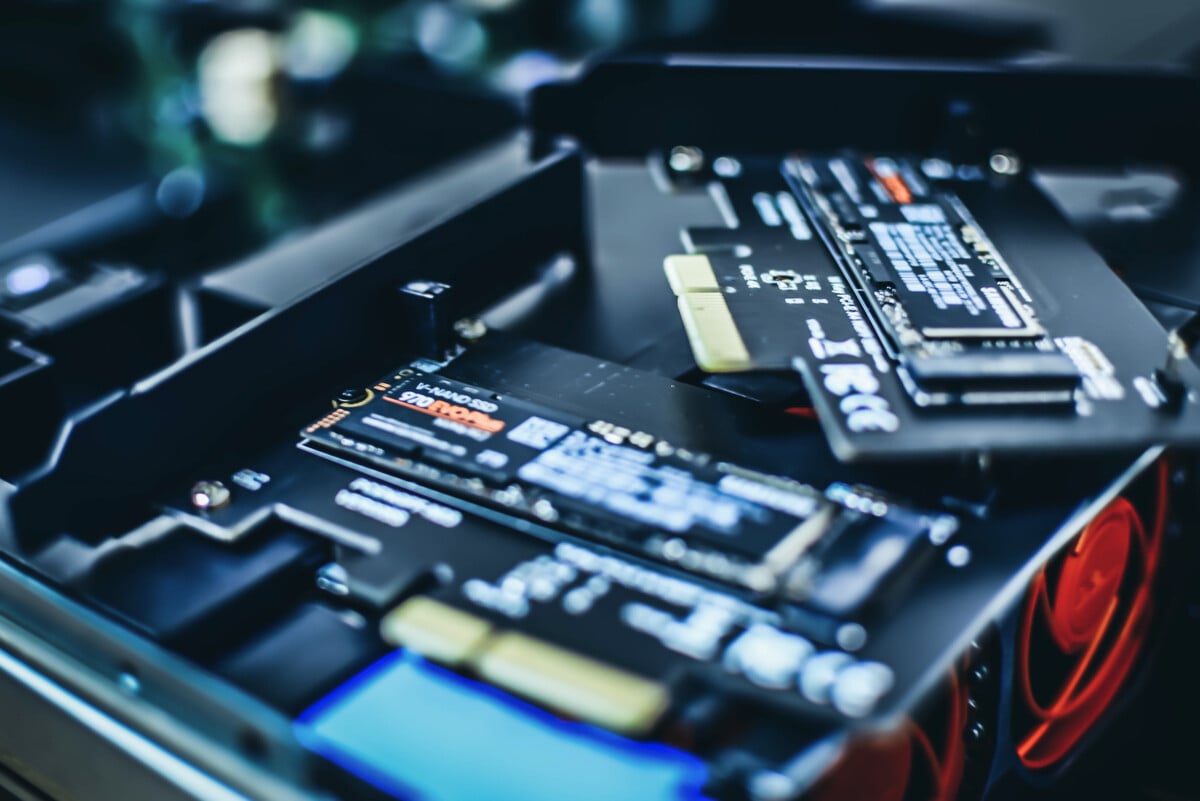

Avec sa nouvelle touche mécanique MX RGB, CHERRY présente une évolution de son modèle légendaire MX. Les touches MX avec contacts à barres d'or croisées ont à ce jour été approuvées par des millions d'utilisateurs pour leur extrême précision, le meilleur confort de frappe qui soit et une durée de vie exceptionnelle. Des fabricants de claviers réputés utilisent la touche CHERRY MX dans leurs claviers mécaniques, notamment dans le domaine du gaming. CHERRY ajoute aujourd'hui à cette touche la technologie RGB. Directement montées sur le circuit intégré, des LEDs SMD (Surface Mount Devices) illuminent les symboles des cabochons spécialement conçus pour les touches MX RGB en utilisant la totalité du spectre de couleur RGB, soit 16,7 millions de couleurs.

Ce tout nouveau modèle de touche mécanique, MX RGB, CHERRY règle plusieurs problèmes, explique Karl-Heinz Müller, Ingénieur Produit CHERRY : “Un éclairage homogène des symboles du clavier est difficile à obtenir. Notre tentative précédente qui intégrait des LEDs 3 mm a donné des résultats peu satisfaisants. Ce nouveau module MX RGB offre non seulement différents niveaux de luminosité, mais aussi une gamme de coloris pouvant aller jusqu'à 16,7 millions de couleurs différentes.

Ce nouveau concept a été mis au point en utilisant de nouveaux matériaux et des solutions techniques en attente de brevets. Ce concept technologique innovant a pu être créé grâce à des procédés de fabrication et des outillages sophistiqués constamment optimisés au fil de nos années d'expérience.

Un éclairage uniforme dans tout le spectre RGB

La nouveau modèle MX est optimisé pour l'utilisation des LEDs SMD. En intégrant cette technologie dans un boîtier transparent, CHERRY a pu réaliser bien plus au niveau de l'éclairage des symboles qu'avec les systèmes utilisés auparavant. Grâce à une conception spécifique, tous les coloris RGB, soit au total 16,7 millions de couleurs peuvent être affichés avec une luminosité maximale. Les LEDs SMD étant montées directement sur le circuit imprimé, la production peut être entièrement automatisée et rentable du point de vue économique.

Précision maximum, en particulier pour les applications Gaming

La touche CHERRY MX RGB garantit bien entendu une haute précision et une rapidité extrême puisqu'elle est conçue à partir de la touche mécanique MX avec contacts à barres d'or croisées, conçue pour satisfaire les plus hautes exigences des utilisateurs professionnels, mais aussi des gamers. Les claviers équipés avec ces touches sont ainsi doté du système N-key rollover, tel le CHERRY MX Board 3.0. Ce système N-key rollover permet d'activer simultanément plusieurs touches sans effet fantôme. Il est indispensable pour les jeux où les commandes sont souvent réalisées par des combinaisons de touches. “la nouvelle touche lumineuse MX RGB ouvre la voie à de nouvelles applications” explique Günter Vogl, Responsable du Développement de Produits CHERRY.

Manfred Schöttner, responsable de la branche Computer Input Device de la marque CHERRY : "Notre touche RGB est la première des évolutions prévues pour la touche MX. Grâce à d'autres innovations, nous allons offrir à nos clients de toutes nouvelles solutions. Afin de continuer à satisfaire les plus hautes exigences, nous continuerons à fabriquer en Allemagne sur nos lignes de productions entièrement automatisées ".

Longue durée de vie

Les contacts spécifiques CHERRY à barres d'or croisées se caractérisent par un temps de rebond faible pour une fréquence de frappe particulièrement élevée. L'utilisation d'or dans les contacts permet d'assurer leur résistance durant toute la durée de vie du clavier. Ces contacts auto-nettoyants sont insensibles à la poussière et à l'encrassement. Ainsi, un clavier doté de la technologie MX est conçu pour résister à 50 millions de frappes par touche.

Différents types d'actionnement

CHERRY propose les nouvelles touches MX RGB dans 4 versions :

module bleu : Point de pression à clic, frappe avec réponse audible et tactile des contacts module marron : Point de pression doux, frappe avec réponse tactile douce des contacts module rouge : Sans point de pression, frappe légère linéaire, commutation avec une force définie d'env. 45 cN sans réponse des contacts module noir : Sans point de pression, actionnement linéaire, commutation avec une force définie d'env. 60 cN sans réponse des contacts

CHERRY et CORSAIR s'associent pour le lancement de la touche CHERRY MX RGB et du clavier !

Réputée pour ses innovations et la qualité de ses périphériques de jeux, la marque CORSAIR va lancer sur le marché en 2014 le 1er clavier au monde avec touches CHERRY MX RGB.

Une validation indépendante aux normes les plus exigeantes de la gestion de la sécurité

Une validation indépendante aux normes les plus exigeantes de la gestion de la sécurité