Ce bulletin a été rédigé par Vigil@nce : http://vigilance.fr/offre

SYNTHÈSE DE LA VULNÉRABILITÉ

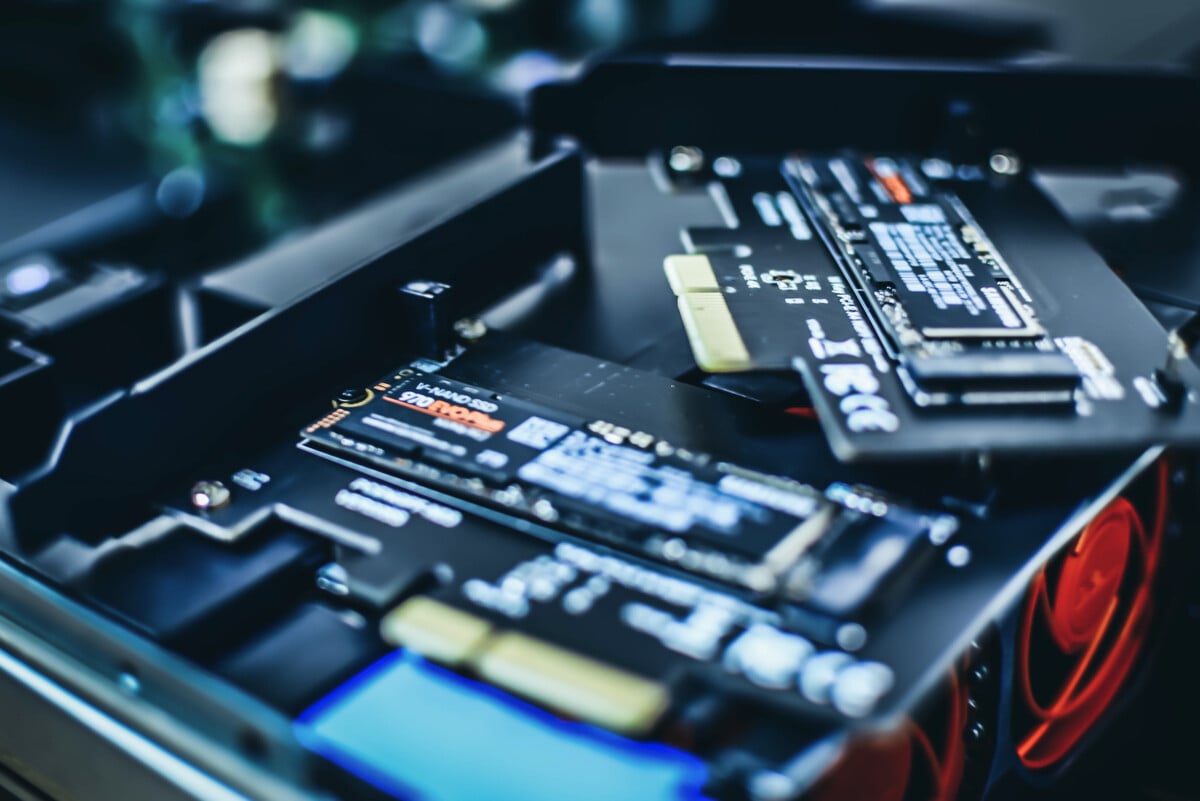

Un attaquant local peut employer plusieurs vulnérabilités du noyau Linux, afin d'obtenir des fragments de mémoire.

Produits concernés : Linux

Gravité : 1/4

Date création : 07/03/2013

DESCRIPTION DE LA VULNÉRABILITÉ

Un attaquant local peut employer plusieurs vulnérabilités du noyau Linux, afin d'obtenir des fragments de mémoire.

Une analyse détaillée n'a pas été effectuée pour ce bulletin.

ACCÈS AU BULLETIN VIGIL@NCE COMPLET

Protection et restauration dans le Cloud,

Protection et restauration dans le Cloud,